滲透技巧系列01 - Vulnhub It's October :1 攻略-如何在系統禁止Root Access的情況下取得Root權限。

今天找了Vulnhub上的It's October:1 來練習我的滲透技巧。在這裡先感謝作者Akanksha Sachin Vermara 讓我無意中掌握了新的滲透技巧-如何在系統禁止Root Access的情況下取得Root權限。

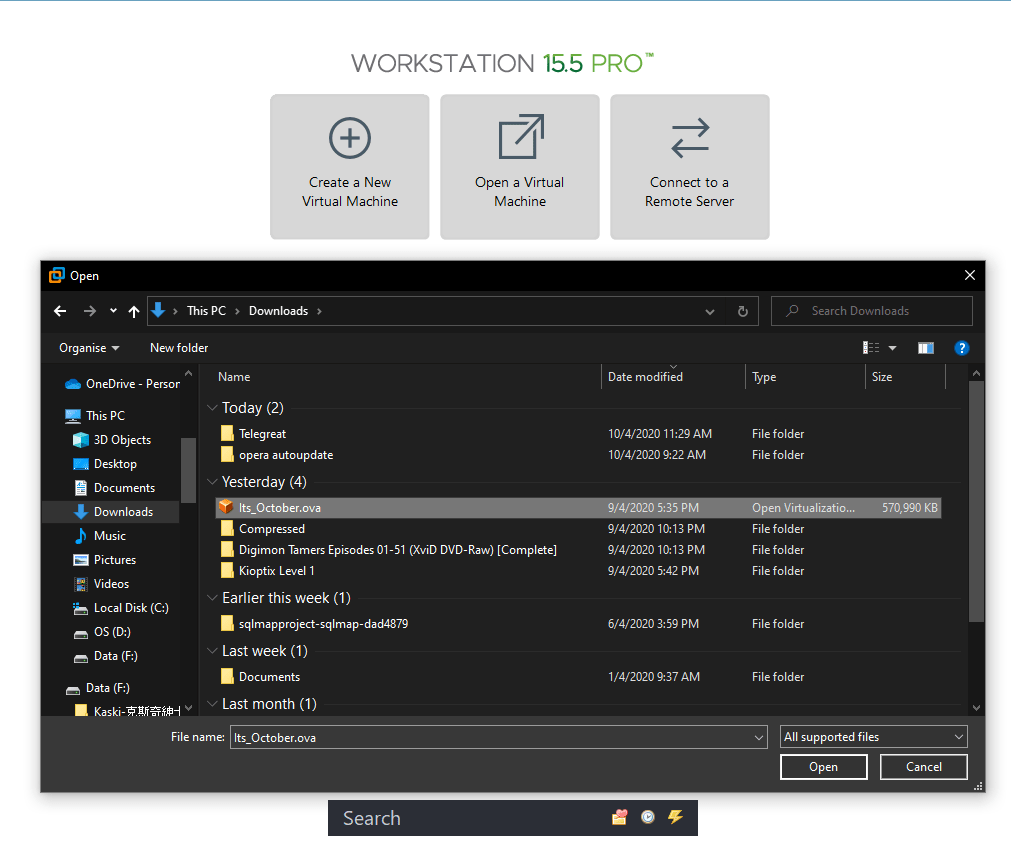

當你從官方網站把VM下載完畢,並且確認Hash數值和原本VM文件一樣後,你會看到一個叫Its_October.ova 的文件。你需要做的第一件事情就是打開這個文件,要打開這個文件你需要使用VMWare或則Virtual box將這個OVA文件Import進去。

Step 1: Import Its_October.ova

我會用Vmware作示範,打開VMWare Workstation後,選擇Open a Virtual Machine, 然後選擇你的OVA file,其餘的設定跟會Default就好了。選完以後按Import,系統會自動幫你Import好VM。

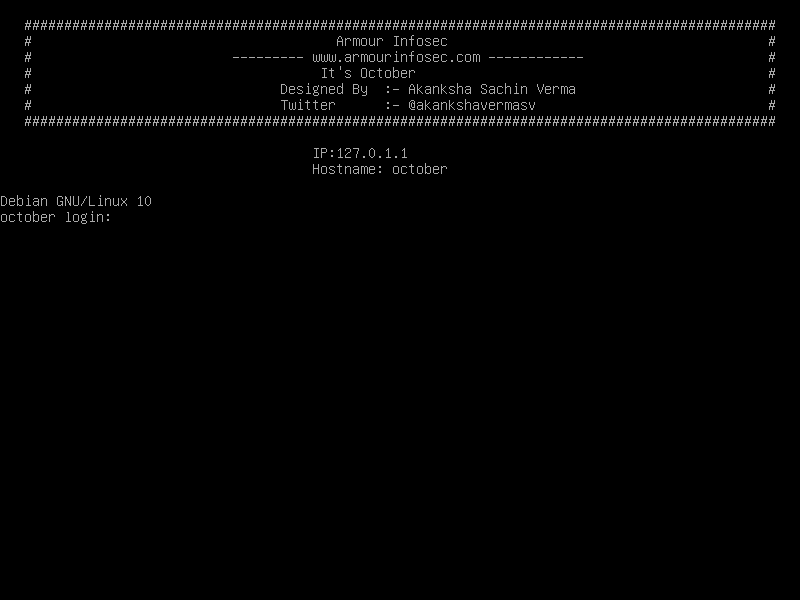

Step 2: 啟動VM

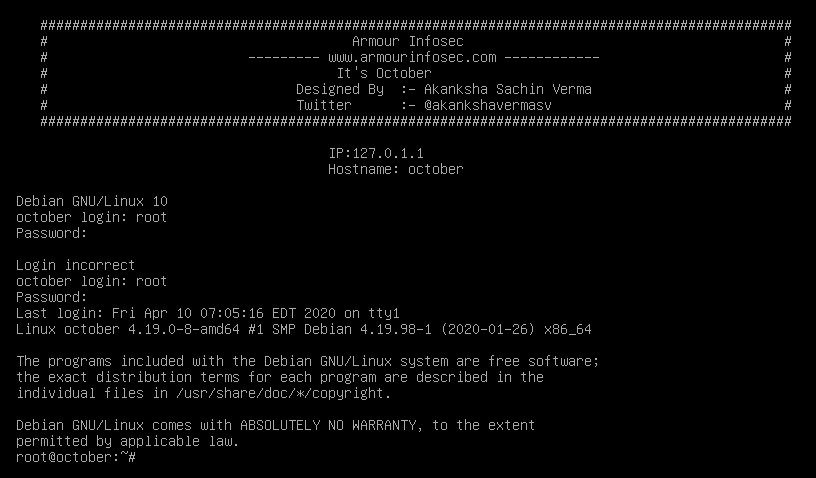

成功啟動後你會看到這樣的畫面代表你設置成功了。這個題目要求你取得的Root的權限,那一般上有兩種做法:第一種方法是,掃描此機器找出其弱點,在針對弱點進行滲透測試。另一種則是運用Linux本身可以恢復Root Password的特性來重設Root Password。

作者已經說明我們要利用Linux的特性去取得Root 權限。那就是我說的第二種。

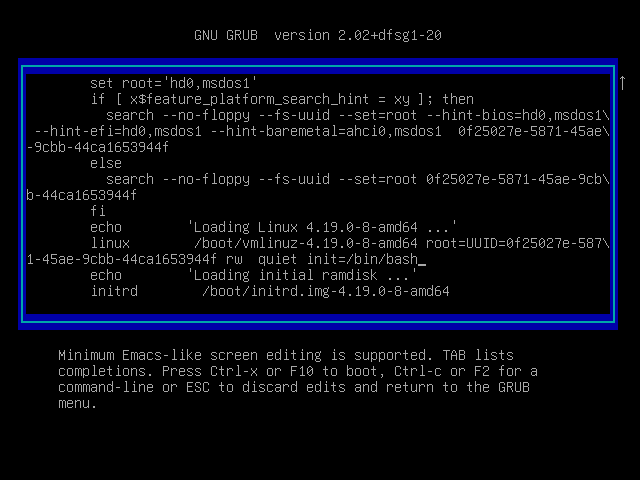

Step 3:進入GRUB Menu

重啟Linux,然後你看到GRUB Menu的時候馬上輸入e, 目的是為了更改系統在進入Boot之前會運行的指令。

Step 4: 更改指令

你需要在"linux /boot/vmlinuz“ 這一項進行更改,把 ”ro“ 改成 ”rw“,這樣待會你重新啟動的時候你才可以更改Root的password。

然後在同一行的最為段空一個 加上 Init=/bin/bash.

完成後按Ctrl + X,暫時進入Root界面。

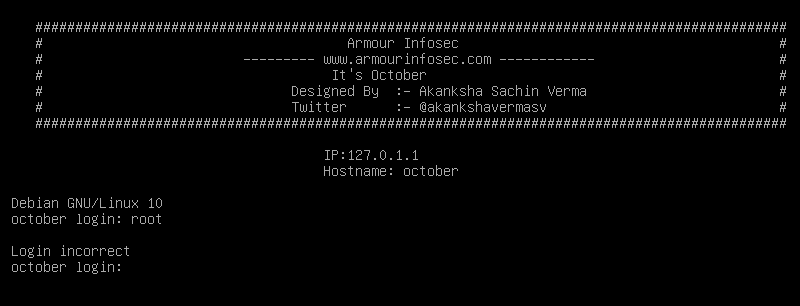

Step 5: 更換Root Password

輸入passwd, 更改密碼後,就完成更改Root Password的步驟。輸入sutdown -r 重啟系統,發現到當我要使用root 作為用戶名的時候,系統居然給我Login fail 的字眼。我心想:系統絕對上了某種額外的防禦方式來阻止我用這樣的方式進入。

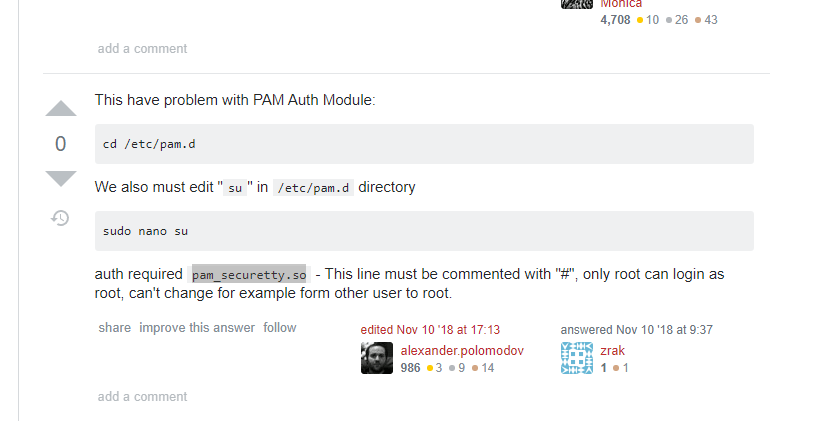

上網查了一查資料,發現系統應該是使用了PAM來加強此Linux系統的防禦,可以參考這一篇裡面有人提到如果開啟了pam_securetty.so 的選項,那就會有可能出現Login Fail。

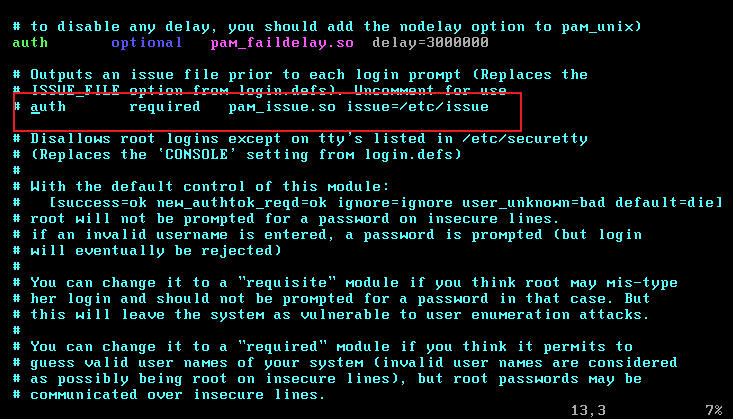

Step 6: 更改PAM的設定

重新進入回剛才暫時root的畫面,查看系統是否有使用PAM, 你可以在/etc 目錄裡面查看,若系統有應用PAM,你會找到一個叫/pam.d 的目錄。要更改裡面的設定,你可以用Vim來打開一個叫login的文件。找到有出現pam_securetty.so的那一行,在最前方加#,那系統在重新運行的時候就不會運行這一行。

save了之後直接reboot看看這次是否能使用root。

Step 7: 輸入Root 以及你剛才設定的密碼。

再次進入到Login畫面,我嘗試登入系統,也成功取得系統的最高權限。希望這一篇文章能幫助到遇到這樣問題的朋友,喜歡的話記得給我滿拍啊。

題外話:想學PAM的詳細應用可以研究一下這一份文檔

喜欢我的作品吗?别忘了给予支持与赞赏,让我知道在创作的路上有你陪伴,一起延续这份热忱!

- 来自作者

- 相关推荐