如何保護自己免受蔓延全世界的最強大的以色列間諜軟件Pegasus 的攻擊

人們曾經認為只有極高級別的敏感人士才會遭遇到最昂貴和最可怕的間諜軟件,而這一假設在今年夏天被一場驚人的數據洩露所推翻;調查顯示,以色列最恐怖的監視技術公司NSO 的Pegasus 間諜工具通過利用蘋果軟件的弱點,包括iMessage 的無交互零日漏洞,滲透到全世界的記者、律師、人權捍衛者、活動家、和企業高管的iPhone 手機中。

這是今年6月最火爆的消息之一,雖然,它並不是新聞— — 我們的原網站有“ 以色列和NSO ” 專欄,您可以在列表-4 中看到單獨的板塊匯總這部分內容。但很少有人會思考該如何應對這種可怕的攻擊,這是本文希望嘗試解釋的問題。

雖然NSO一直在狡辯,聲稱該間諜軟件“只用於打擊罪犯”,但6月洩露的潛在目標清單顯示,記者、活動家和政客都是被NSO的客戶瞄準的對象。

大赦國際描述說,這些詳細的攻擊從2014年一直持續到2021年7月。一些攻擊被認為是“零點擊/無交互” ,即受害人不需要以任何特定的方式進行互動就能被成功攻擊。

該間諜軟件還使用了多個零日漏洞,包括運行iOS 14.6 系統的iPhone 12。

📌 全世界的政府都在囤積零日漏洞,它可能是本世紀最強大的政治武器。這件事非常重要。如果您錯過了《這就是他們給我講述世界末日的方式》。

事實上,大赦國際報告中列出的攻擊早在2018年5月就開始了—— 也就是IYP開始報告這一系列災難的最初時間。

📌 如果您錯過了2018年的報告:《以色列間諜軟件公司出售監視技術和知識在130個國家針對記者、異議和LGBT人群》,以及《以色列NSO 生產的間諜軟件Pegasus 在45個國家被用於監視和攻擊異議人士及活動家 — 亞洲有香港》。

正如約翰霍普金斯大學的密碼學家馬修格林所擔心的,這一披露有可能讓黑客專家們陷入“安全性虛無主義” 的境地。

安全性虛無主義認為,數字攻擊已經變得如此復雜,以至於沒有什麼可以防止它們發生的,也無法削弱其影響。這種結論將是一個錯誤。

📌 我們在解釋IYP 為什麼採取開源情報的時候提到過中國社會的安全性虛無主義,並且這一現象至今都明顯存在著,見《這不是一場競技表演》。

任何時候,知道永遠比不知道要強,我們需要冷靜下來仔細思考可能的對策。雖然說實話,除非跨國聯合的革命推翻這一瀰漫全球的政治武器,否則,單純的技術彌補並無法成為長期出路。

首先,虛無主義正中了惡意黑客的下懷,他們最希望看到的就是目標不再試圖保護自己。並且,這在事實上也是錯誤的。您依舊有可能抵禦NSO的間諜軟件 — — 例如,通過遵循操作安全規則,比如最簡單的不點擊未知鏈接,實行設備分區(如為不同的應用程序使用不同的設備),以及在移動設備上安裝加密VPN等等。這些技術對任何數量的數字攻擊都是有效的。

- 如果您是敏感人士,請在我們的列表-5 “護盾”中看到詳細的安全措施內容匯總;

- 如果您是普通數字設備用戶,列表-1 中的“技術防身”板塊中的內容應該適合您;

- 如果您正在想要擺脫威脅,您可以嘗試《變得難以被追踪》 系列;

- 如果您已經成為目的,正在準備逃離控制,《完美隱身》系列應該為您所熟悉;

- 如果您是不甘心忍耐的行動者,《整體安全》系列教程是您和您的親密團隊成員最科學的安全培訓。

正如安全領域的一句經典格言所說,並沒有百分百完美的安全性,但這並不是消極怠工的藉口。那麼,以下是一些您可以採取的實際步驟,以減少您的“攻擊面”,保護自己免受像NSO這樣的間諜軟件的侵害。

此外,最近,公民實驗室也做了一份調查報告,有技術分析,您可以參考《 From Pearl to Pegasus 》。

我們首先來看看它的攻擊方式。

1、網絡注入

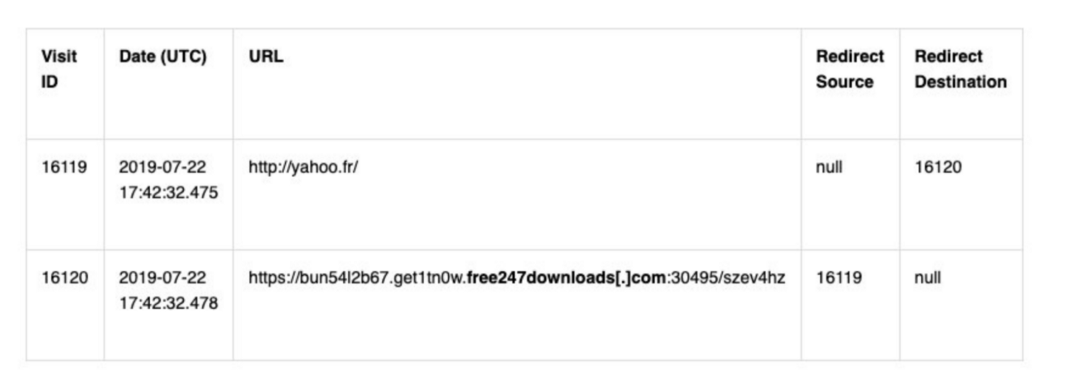

第一類攻擊是網絡注入,即用戶被神秘地從一個合法網站重定向到另一個。 Safari瀏覽器的瀏覽歷史日誌顯示了被訪問了的可疑URL,這是打開網頁後幾乎不到一秒鐘內就發生的被重定向的證據。

Favicon 數據庫也顯示了類似重定向的證據,儘管不一定是通過主動瀏覽。在一個案例中,儘管沒有打開單獨的瀏覽器,但在預覽一個記者的Twitter 時間線中分享的鏈接時,使用的Safari瀏覽器服務促使網頁加載並重定向到可疑的URL。

2、Bridgehead

進程執行的記錄顯示,名為“bh” 的進程也與Pegasus 安裝域有關,通常在成功的網絡注入嘗試後出現。

據認為,“bh” 與iOS JavaScriptCore 二進制中的一個2016年的漏洞有關,該漏洞使代碼得以執行,並在重新啟動後在設備上保持持久性。 bh 被認為代表“BridgeHead”,是該組件的內部名稱。

在“bh” 之後,該惡意軟件還使用了其他進程,包括“roleaboutd” 和“msgacntd”,它們被認為是在成功利用和特權升級後使用的後期進程。還發現了其他類似的進程,包括“pcsd” 和“fmId”,它們可能有相同的目的。

3、照片

有證據顯示,在使用“bh” 進程之前,蘋果公司的一個名為“mobileslideshow” 的照片應用程序進程可能已被用於攻擊中。

人們懷疑Photos 應用程序或Photostream 服務被用作部署Pegasus 間諜軟件的漏洞利用鏈的一部分。

在每一個使用Photos 的案例中,似乎Photostream 使用的是同一個iCloud賬戶地址。一些無交互攻擊顯然需要特定的iCloud賬戶才能發揮作用。

4、iMessage 中的無交互0-day問題

從2019年開始,iMessage 和FaceTime 中的許多漏洞被發現和修補,但是,似乎有些問題仍然可以被濫用。

在一次攻擊中,人們發現可疑的iMessage 賬戶查詢後執行了Pegasus 間諜軟件進程。多個匈牙利記者顯然是同一操作者的目標,每次攻擊都使用了類似的地址和進程。

通過iMessage 的攻擊顯然在2021年又回來了,這次涉及到一個可疑的iMessage 賬戶的查詢,然後是一個coretelephony 進程執行的HTTP請求。這似乎是為一個名為“gatekeeperd” 的進程請求一個有效載荷。

2021年5月的一次攻擊顯示,對一個神秘的iCloud賬戶進行了類似的查詢,推送通知顯然被用作在執行前將有效載荷應用到目標iPhone上的一種方式。

5、蘋果音樂

還有證據表明,Pegasus 間諜軟件可能在2020年7月通過蘋果音樂應用程序交付。在那次感染中,蘋果音樂的網絡流量被記錄下來,音樂應用程序的HTTP請求再次指向用於分發Pegasus 的域。

大赦國際無法確定蘋果音樂本身是否被用於最初的感染,或者它是否被用於沙盒逃逸或特權升級。

6、工具和援助

調查結束後,大赦國際 通過GitHub 發布了Pegasus 指標,以協助其他安全研究人員發現其他Pegasus 感染。這些指標包括Pegasus 基礎設施中的域名、從iMessage 賬戶查詢中恢復的電子郵件地址,以及與該軟件相關的進程名稱。

一個名為“移動驗證工具包” 的工具也正在發布。作為一個模塊化的工具,它旨在簡化獲取和分析來自安卓設備的數據的過程,以及分析來自iOS備份和系統轉儲的記錄,以找到任何進一步的潛在痕跡。

Pegasus 提供“對目標移動設備的無限制訪問”

最近披露的信息涉及NSO的一個特定的間諜軟件產品,即Pegasus。在這之前,公民實驗室、 國際特赦組織、 Article 19 、 R3D 和SocialTIC等機構都對該公司的監控工具進行了廣泛研究。以下是一些具體了解。

該間諜軟件的功能在似乎是NSO集團2014年或更早的 宣傳手冊中就有所概述,並在WikiLeaks 公佈與另一家間諜軟件公司— — 意大利Hacking Team — — 有關的電子郵件庫時提供。該文件積極地推銷Pegasus,說它提供“對目標移動設備的無限訪問”,並允許客戶“遠程和隱蔽地收集有關你的目標的關係、位置、電話、計劃和活動的一切信息— — 無論何時何地”。

【注:我們有“以色列和NSO” 專欄,在列表-4 中找到;同一位置也有“Hacking Team” 專欄。此外在這裡看到對那場驚人的數據洩露的開源情報分析《深挖Hacking Team內幕》】

該手冊還指出,Pegasus 可以:

- 實時監控語音和VoIP電話;

- 從手機中吸取聯繫人、密碼、文件、和加密的內容;

- 作為一個“環境竊聽器” 操作,通過麥克風進行監聽;

- 通過WhatsApp、Facebook、Skype、Blackberry Messenger 和Viber 等應用程序監控通信;

- 通過GPS追踪手機的位置 ……

然而,儘管大肆宣傳,Pegasus 依舊只是一種被稱為遠程訪問木馬或RAT的舊式惡意軟件的美化版本:一種允許未授權方完全訪問目標設備的程序。換句話說,雖然Pegasus 可能是強大的,但理論上安全界應該很清楚如何防禦這種類型的威脅。

讓我們來看看Pegasus 可能感染手機的不同方式—— 用該手冊上的說法,它的各種“代理安裝載體” —— 以及如何抵禦每一種。

1、躲避社交工程的誘餌

社交工程手段始終都是安全威脅的要點,是攻擊者第一步需要使用的突破口。社交工程學也是審訊心理學的主體,以幫助被捕和被喝茶的人防止被警察套話。在安全角度上它很重要,這就是為什麼IYP有“社交工程” 專欄,從各種角度分析您有可能如何中招。您可以在列表-3和列表-5中看到單獨板塊的內容匯總。

在關於Pegasus 攻擊的報告中,有許多記者和人權維護者收到了短信和WhatsApp誘餌信息,引誘他們點擊惡意鏈接。這些鏈接會下載間諜軟件,通過瀏覽器和操作系統的安全漏洞進入設備。還記得華盛頓郵報專欄作家Jamal Khashoggi 是如何被分屍的嗎— — 是的,只因為他的親密隊友在網店訂購了一罐蛋白粉。在這裡看到這個故事《當惡意軟件偽裝網購物流》。

在洩露的間諜軟件手冊中,這種攻擊媒介被稱為“增強型社交工程師信息”(ESEM)。它指出,“目標將點擊鏈接的機會完全取決於內容的可信度水平。Pegasus 解決方案提供了廣泛的工具來編寫一個*量身定制*的看起來完全無害的信息,以引誘目標點擊”。

正如保護記者委員會所詳述的,與Pegasus 有關的ESEM誘餌信息分為不同的類別。有些聲稱是來自銀行、大使館、新聞機構、或包裹遞送服務等既定組織。其他的則與個人事務有關,如工作或所謂的伴侶出軌證據,或聲稱目標人物正面臨一些直接的安全風險。

未來的ESEM攻擊可能會使用不同類型的誘餌信息,這就是為什麼你必須謹慎對待任何試圖說服你執行數字動作的信息和信件!

📌 下面是一些例子,說明這在實踐中意味著什麼:

A、如果你收到帶有鏈接的信息,特別是如果它包含一種緊迫感(說明一個包裹即將到達、或你的信用卡將被扣款),你*必須避免*自己立即點擊它的衝動。

B、如果你信任所鏈接的網站,請*手動輸入*鏈接的網址,而不是直接點擊。

C、如果要去一個你經常訪問的網站,將該網站應該被保存在一個本地的書籤文件夾中,並且,你應該只從你自己的文件夾中的鏈接訪問該網站。

D、如果你決定要點擊一個鏈接,而不是在瀏覽器中鍵入它或通過書籤訪問該網站,至少要仔細檢查該鏈接,以確認它是指向一個你熟悉的網站。請記住,你仍有可能上當受騙:一些釣魚網站的鏈接使用非英語字符集中看起來相似的字母,這就是所謂的同形異義字。例如,西里爾字母“О” 可能被用來模仿在英語中通常看到的拉丁字母“O”。

E、如果該鏈接看起來是一個縮短的URL,請使用URL擴展器服務,如URL Expander或ExpandURL ,在點擊前顯示其指向的實際長鏈接是什麼。

F、在你點擊一個顯然是由你認識的人發送給你的鏈接之前,請確認這個人確實是你認識的那個人、此人確實給您發送了這個鏈接;因為你的朋友的賬戶可能被黑了,或者他們的電話號碼被偽造了。要使用與你收到該信息時不同的通信渠道向你的朋友確認這件事。例如,如果鏈接是通過短信或電子郵件發送的,那就給發件人打個電話。這就是所謂的*帶外認證/頻外認證或鑑定*。

G、實行設備隔離,使用一個*沒有任何敏感信息的輔助設備* 來打開不受信任的鏈接。請記住,如果輔助設備被感染,它仍然可能被用來通過麥克風或攝像頭監控你!所以在不使用時將其放在法拉第袋中— — 或者至少遠離你進行敏感對話的地方(放在法拉第袋中肯定是個好主意)。

H、使用*非默認的瀏覽器*。根據洩露的Pegasus 手冊中題為“安裝失敗” 的部分,如果目標人運行的是不支持該間諜軟件的瀏覽器,特別是“設備的默認瀏覽器” 以外的瀏覽器,安裝可能失敗。但是,請注意!這份文件已經是幾年前的了,而且今天的Pegasus 可能已經可以支持所有種類的瀏覽器。

I、如果對某個鏈接有任何懷疑,最安全的措施是避免打開該鏈接。

2、挫敗網絡注入攻擊

在多個案例中,Pegasus 感染設備的另一種方式是通過攔截手機的網絡流量,即所謂的中間人攻擊或MITM,其中Pegasus 攔截未加密的網絡流量,如HTTP網絡請求,並將其重定向到惡意的有效載荷。

要做到這一點,間諜軟件需要欺騙手機連接到一個假裝是附近手機塔的流氓便攜設備— — 就如黃貂魚;或者,直接獲得對目標手機運營商的訪問權(如果目標是在政府提供電信服務的壓迫性政權中,這是絕對可行的)。即使手機處於僅有移動數據的模式,並且沒有連接到Wi-Fi,這種攻擊也能發揮作用。

【注:事實上這種攻擊方法在全世界普遍被使用,尤其是在群體事件中被用來抓捕抗議者。甚至被綁在飛機上,一次性掃蕩成百上千的人。如果您錯過了《如何應付政府使用黃貂魚對公民進行的大規模間諜行為》。不要忘了, IBM和谷歌早已幫助中國構建了一種更可怕的同類監視工具。 】

當非政府組織Freedom Now 和摩洛哥調查性新聞協會的聯合創始人Maati Monjib打開iPhone Safari 瀏覽器並輸入yahoo.fr 時,Safari 首先嘗試轉到http://yahoo.fr。通常情況下,這將重定向到https://fr.yahoo.com,一個加密的連接。但是,由於Monjib 的連接被攔截了,它反而重定向到了一個惡意的第三方網站,並最終入侵了他的手機。

如果您在瀏覽器地址欄中只輸入網站域名(如yahoo.fr)而沒有指定協議(如https://),這就為MITM攻擊提供了可能,因為您的瀏覽器默認會嘗試以未加密的HTTP連接到該網站!通常情況下,您到達真正的網站時,它立即將您重定向到一個安全的HTTPS連接;但是,如果有人跟踪並黑進您的設備,第一個HTTP連接就足以成為劫持您的連接的入口。

一些網站使用一種被稱為HTTP嚴格傳輸安全性的複雜安全功能來防止這種情況,這可以防止您的瀏覽器向他們發出未加密的請求,但是,年不能總是指望這一點,即使對於一些能夠正確實施它的網站而言也是如此。

📌 這裡有一些您可以做的事,以防止這些類型的攻擊:

A、在進入網站時,一定要鍵入https://

B、將你喜歡的網站的安全(HTTPS)網址加入本地書籤,並使用這些網址來訪問網站,而不是直接輸入域名。

C、另外,在您的桌面和移動設備上都使用加密的VPN 。 VPN將所有連接安全地傳輸到VPN服務器,然後代表你訪問網站並將其轉發給你。這意味著監視你的網絡的攻擊者很可能無法成功地進行MITM攻擊,因為你的連接是加密到VPN 的 — — 即使你在瀏覽器中直接輸入了域名而沒有帶“ https://”部分。

但是,如果你使用VPN,請始終記住,你的VPN供應商有能力監視你的互聯網流量,所以,挑選一個值得信賴的供應商非常重要 — — 在這裡看到《某個VPN可能不可靠的5個標誌:如果您不理解技術的話》。

此外,Wirecutter 根據VPN供應商的第三方安全審計歷史、他們的隱私和使用條款政策、所使用的VPN技術的安全性以及其他因素,發布了定期更新的、全面的VPN供應商比較。您可以參考。

3、零點擊漏洞

與需要目標執行某些行動(如點擊鏈接或打開附件)的感染企圖不同,零點擊漏洞之所以被稱為零點擊,是因為它們不需要目標的任何互動。所需要的只是目標人安裝了一個特定的脆弱的應用程序或操作系統。如前文所示,大赦國際對最近披露的Pegasus 證據的取證報告指出,一些感染是通過利用蘋果音樂和iMessage 應用程序的零點擊攻擊傳播的。

這不是NSO集團的工具第一次與零點擊攻擊有關。 2017年針對巴拿馬前總統里卡多·馬蒂內利的投訴就指出,記者、政治人物、工會活動家和公民協會領導人都已經成為Pegasus 間諜軟件的目標,而在2019年,WhatsApp 和Facebook 提出投訴,稱NSO集團開發的惡意軟件能夠利用WhatsApp 的零點擊漏洞。

由於零點擊漏洞/ 即無交互漏洞,顧名思義就是不需要任何用戶互動,它們是最難防禦的。但是,用戶可以通過減少所謂的“攻擊面” 和實行設備隔離,來減少被這些漏洞擊中的機會。

減少您的攻擊面僅僅意味著最大限度地減少您的設備可能被感染的方式。設備隔離意味著將您的數據和應用程序分散到多個設備上 — — 中國用戶應該很容易理解這點,我們曾經多次聽聞中國用戶將微信、微博、支付寶等中國流行應用隔離到一台單獨的設備上,這是非常好的。

📌 具體來說,用戶可以這樣做:

A、減少你手機上的應用程序的數量。你家裡未上鎖的門越少,竊賊進入的機會就越少;同樣,較少的應用程序意味著你手機上可供對手利用的虛擬門越少。你的設備應該有你執行日常功能所需的最基本的應用程序。有一些應用程序你不能刪除,比如iMessage;在這些情況下,你通常可以禁用它們,儘管這樣做也會使文字信息在你的iPhone 上不再起作用。

B、定期檢查你安裝的應用程序( 和它們的權限),並刪除任何你不再需要的應用程序。刪除一個很少使用的應用程序,並在你真正需要它時再次下載它,比讓它留在你的手機上更安全。不要忘了《少即是多》 。

如果您錯過了《 您真的理解應用權限都授予了什麼嗎?這裡是保護您安全的重要知識》

C、及時更新手機操作系統和個別應用程序,因為更新可以彌補漏洞,有時甚至是無意的漏洞。

D、將你剩餘的應用程序分門別類。如果一部手機只安裝了WhatsApp 並被入侵,黑客會得到WhatsApp 的數據,但不會得到其他敏感信息,如電子郵件、日曆、照片或Signal 加密信息。

E、請記得,即使是被隔離的手機,仍然可以被用作竊聽和跟踪設備,所以,要保持設備的物理隔離 — — 也就是說,把它們放在另一個單獨的房間裡,最好是放在法拉第袋裡。如果您曾經參加過具有保密級別的會議或進入安全設施內,您就會知道這點,手機是不能帶入房間的。

4、物理訪問

攻擊者感染手機的最後一種方式是通過與目標手機進行物理交互——惡意女僕。根據該手冊, “當物理訪問設備是一種選擇時,Pegasus 特工可以在五分鐘內手動注入和安裝” — — 儘管不清楚手機是否需要解鎖,或者攻擊者是否能夠感染甚至是受密碼保護的手機。

目前似乎還沒有已知的物理髮起Pegasus 攻擊的案例,儘管這樣的漏洞可能很難被發現,很難與在線攻擊區分開。

📌 以下是你可以如何減輕它們的影響的一些方法:

A、始終保持讓你的設備在你的視線之內。任何時候,只要你的設備離開你的視線,就有可能發生物理上的破壞。在“社交工程” 系列和“ 黑客主義行動力” 系列中我們已經很多次強調過這個問題— — 不論是去洗澡還是如廁,只要房間裡還有另一個人,或者,有任何人可能進入這個房間,就最好隨身攜帶你的所有電子設備。

顯然,海關人員在機場可以拿走你的手機,這和你去洗手間時把筆記本電腦留在臥室裡是有區別的,但都涉及一些同樣的風險,你將不得不校準自己的風險承受能力。

B、當你的設備不得不無人看管時,把它放在法拉第袋裡,特別是在酒店房間等風險較大的地方。這並不能防止設備被操縱,但至少可以隨時提醒你,設備已經從袋子裡被拿出來了,可能被人動過了,這時就不應該再使用該設備。

C、在進入潛在的敵對環境,如政府大樓,包括大使館和領事館,或通過邊境檢查站時,請使用一次性電話和其他隔層設備。

📌 一般來說:

A、如果你懷疑自己的手機感染了Pegasus,請使用大赦國際的移動驗證工具包。

B、定期備份重要文件。

C、定期重置你的手機也沒有壞處。

儘管Pegasus 是一個極度危險和復雜的間諜軟件,但請相信你可以採取一些具體的步驟來盡量減少自己的設備被感染的機會。沒有萬無一失的方法可以完全消除風險,但你肯定可以做一些事來降低這種風險,安全虛無主義是要不得的。

關於大赦國際發布的移動驗證工具包

大赦國際發布了一個工具,可以幫助您檢測自己的手機是否受到影響。

該工具包旁邊是一組很棒的說明,應該可以幫助您完成一些技術檢查過程。使用該工具涉及將手機備份到單獨的計算機,並對該備份運行檢查。下面做一些介紹。

首先要注意的是,該工具是基於命令行或終端的,所以它將需要一定的技術能力或一點耐心來運行。但真的不難!請放心,按照說明做就行了。下文將試圖涵蓋很多你需要知道的東西。

第二個說明是,大赦國際正在運行的分析似乎對iOS設備效果最好。大赦國際在其文件中說,其工具可以在安卓手機備份上運行的分析是有限的,但該工具仍然可以檢查潛在的惡意短信和APK 。同樣,建議遵循其說明。

要檢查您的iPhone,最簡單的方法是在Mac或PC上使用iTunes 或Finder做一個加密的備份。然後您需要找到該備份的位置,蘋果公司提供了相關的說明。 Linux 用戶可以按照大赦國際的說明,使用libimobiledevice 命令行工具來創建備份。

獲得手機備份後,需要下載和安裝大赦國際的mvt程序,大赦國際也提供了相關說明。

如果您使用Mac來運行檢查,首先需要安裝Xcode(可以從App Store下載)和Python3,然後才能安裝和運行mvt。獲得Python3 的最簡單方法是使用一個叫做Homebrew 的程序,它可以從終端安裝和運行。安裝完這些後,您就可以運行大赦國際的iOS指示了。

如果您在試圖解密您的備份時遇到問題,沒關係。當我試圖把它指向我的備份時,該工具也報錯了,我的備份在默認文件夾中。為了解決這個問題,我把備份文件夾從默認位置複製到桌面上的一個文件夾裡,並把mvt指向它。命令最後看起來像這樣:

mvt-ios decrypt-backup -p PASSWORD -d decrypt ~/Desktop/bkp/orig

【注:請注意,這僅用於說明目的。請使用大赦國際給出的命令,因為程序可能已更新】

當運行實際掃描時,您要指向一個“Compromise” 文件,大赦國際以一個名為pegasus.stix2 的文件形式 提供。那些剛開始使用終端的人可能會被如何實際指向一個文件所困擾,但只要您知道文件的位置,這是相對簡單的。對於初學者來說,建議將stix2 文件下載到您的Mac的下載文件夾。然後,當您到了實際運行檢查-回溯命令的步驟時,添加:

-i ~/Downloads/pegasus.stix2

進入選項部分。作為參考,這裡的命令最後看起來像下面這樣。 (同樣,這只是為了說明問題。如果您只是複制這些命令並運行它們將導致錯誤):

mvt-ios check-backup -o logs — iocs ~/Downloads/pegasus.stix2 ~/Desktop/bkp/decrypt

(作為參考,~/ 或多或少地充當了您的用戶文件夾的快捷方式,所以您不必在/Users/mitchell 這樣的地方添加什麼)

再一次,建議您按照大赦國際的指示,使用其命令,因為該工具總是有可能被更新。安全研究員@RayRedacted在Twitter上也發布了一個很好的thread ,講述了您在運行該工具時可能遇到的一些問題以及如何處理它們。

最後,大赦國際只提供了在MacOS 和Linux 系統上安裝該檢測工具包的說明。對於那些希望在Windows上運行它的人來說,The Verge 已經證實該工具可以通過安裝和使用Windows Subsystem for Linux(WSL)並遵循大赦國際的Linux 說明來使用。使用WSL將需要下載和安裝一個Linux發行版,如Ubuntu ,這將需要一些時間。不過,它可以在您等待手機備份的時候完成。

運行mvt後,您會看到一個警告列表,其中列出了可疑的文件或行為。值得注意的是,警告並不一定意味著您已經被感染了。對我來說,一些完全正常的重定向出現在它檢查我的Safari 歷史的部分(sheet.google.com 重定向到了docs.google.com,reut.rs 重定向到reuters.com,等等)。同樣,也會得到一些報錯,但只是因為該程序正在檢查我的手機上沒有安裝的應用程序。

圍繞Pegasus 的故事可能會讓許多人對手機這種擔心比平時多了幾分懷疑,不管您是否有可能成為一個民族國家的目標。

正如您已經看到的,政府有可能並不需要入侵您的手機的麥克風和攝像頭,就可以獲取您的私人信息— —即使您的手機沒有感染Pegasus,無孔不入的數據中介行業也極有可能已經在出售您的位置歷史記錄了。這裡有一個具體說明,您真的有必要仔細閱讀《單向鏡的背後:監視資本家和政府的聯手一直在如何折騰你? 》 。 ⚪️

HOW TO DEFEND YOURSELF AGAINST THE POWERFUL NEW NSO SPYWARE ATTACKS DISCOVERED AROUND THE WORLD

喜歡我的作品嗎?別忘了給予支持與讚賞,讓我知道在創作的路上有你陪伴,一起延續這份熱忱!

- 來自作者

- 相關推薦