一次Twitter钓鱼分析, 攻击者已获利57 ETH, Otherdeed、CloneX、RTFKT等NFT被盗

昨天我们发现了一起基于社会工程学的钓鱼攻击,目前攻击者已获利57 ETH,被偷走的NFT包括有RTFKT MNLTH , adidas Originals, Sandbox's LANDs, Otherdeed, DeadFellaz, CloneX 等,更多详情请看:https://dune.com/scamsniffer/Phishing-Report

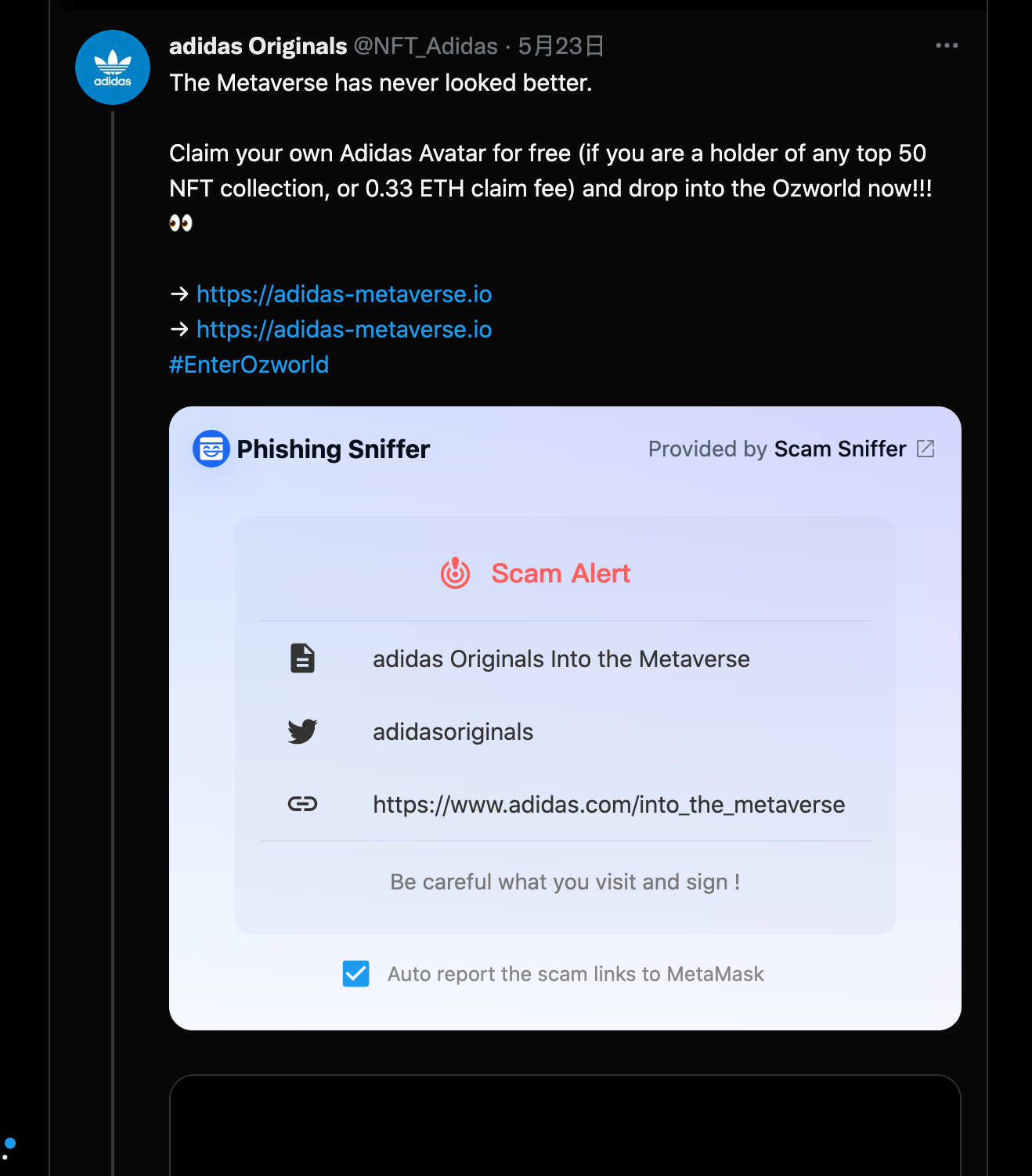

攻击者首先创建了一个假冒adidas Originals的Twitter帐号, 并发布了 Adidas Avatar免费claim的推特,并在评论区@ 了很多项目粉丝

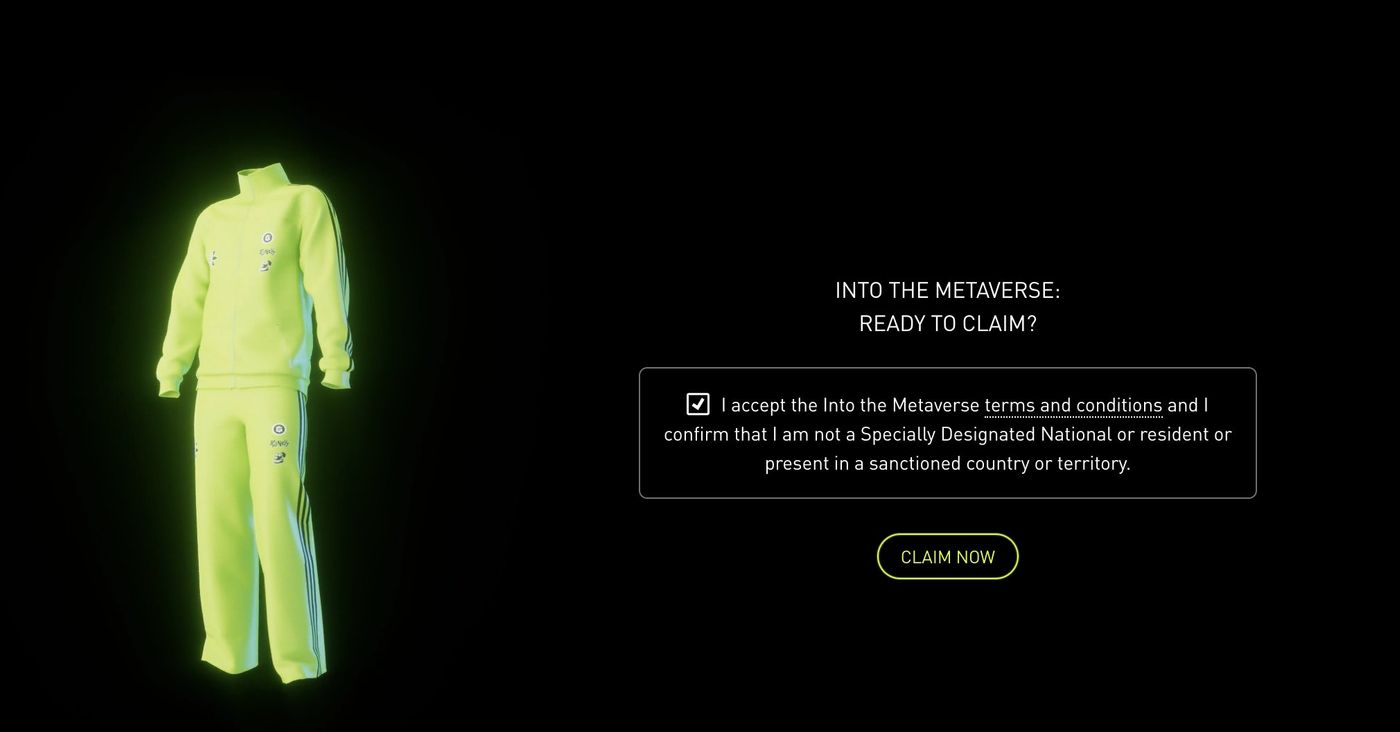

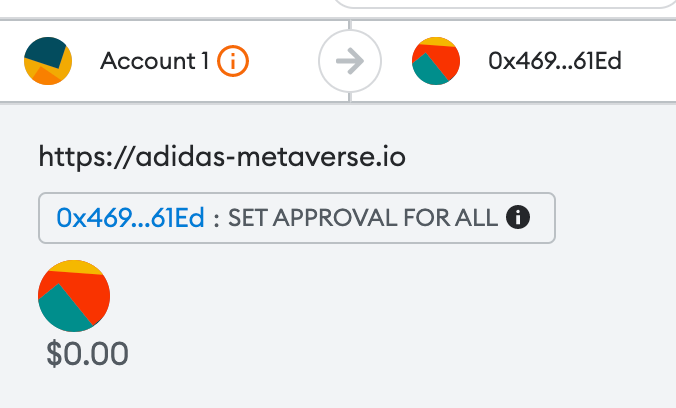

打开推特中的链接,链接钱包点击claim now后,他会一直请求你执行setApprovalForAll授权攻击者帐号,而且你点拒绝后,他还会一直弹。

如果你没及时关闭钓鱼网站,而他一直在弹窗,你刚好准备交易,没看清楚很可能会误以为是opensea的approve请求,从而不小心就授权了。

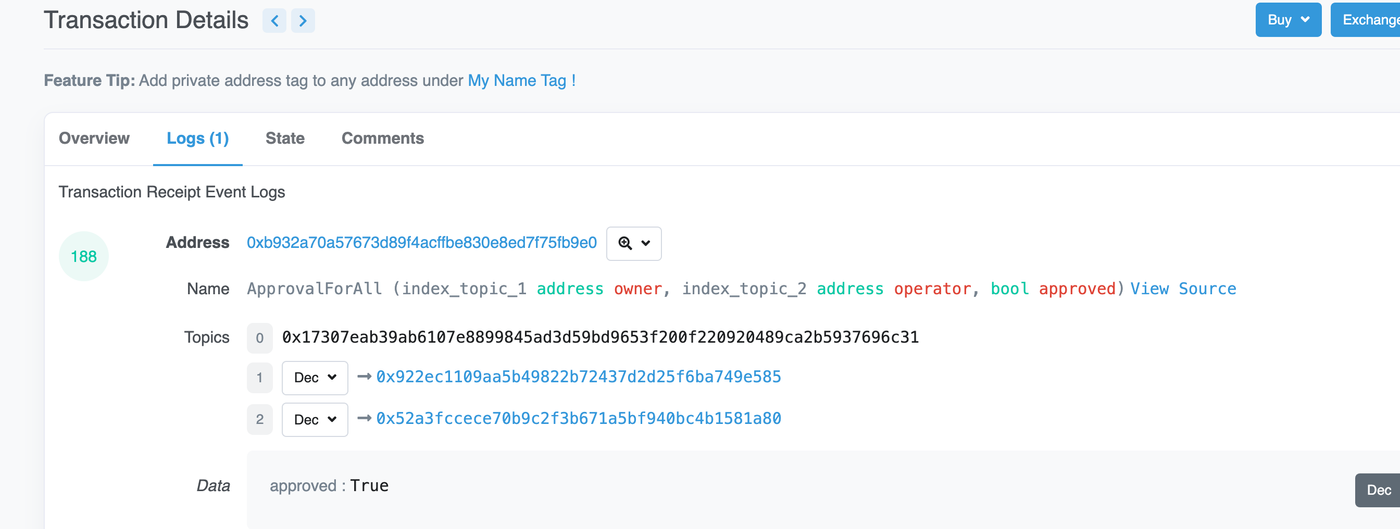

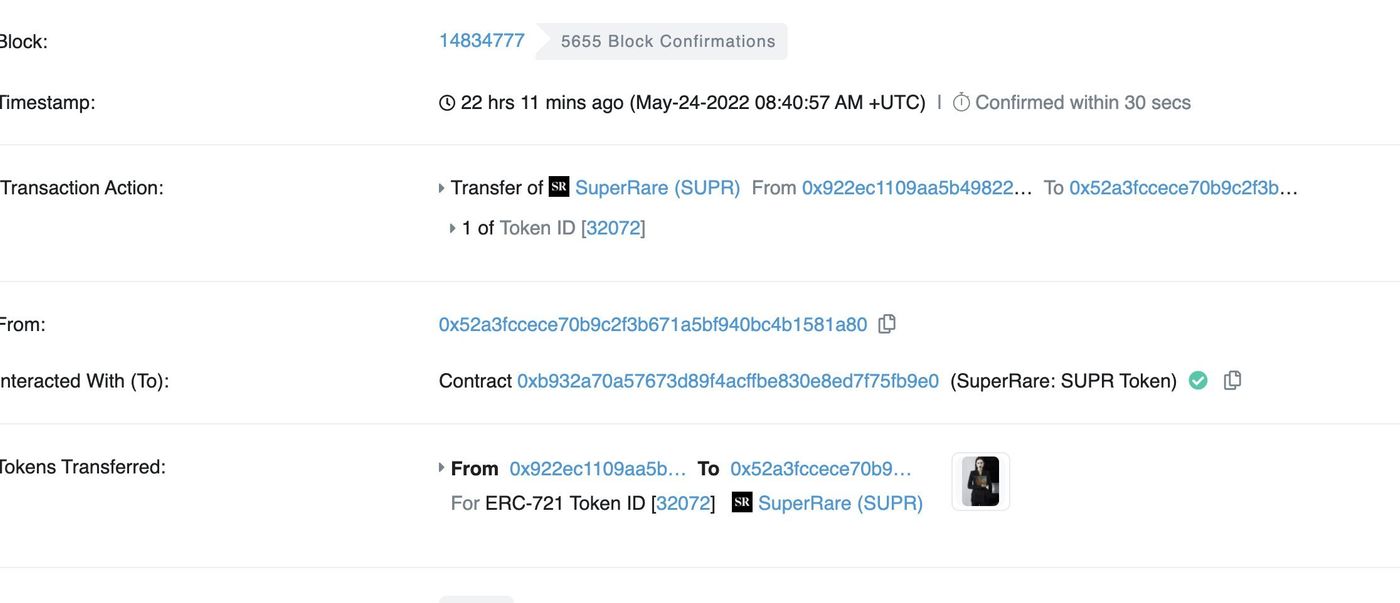

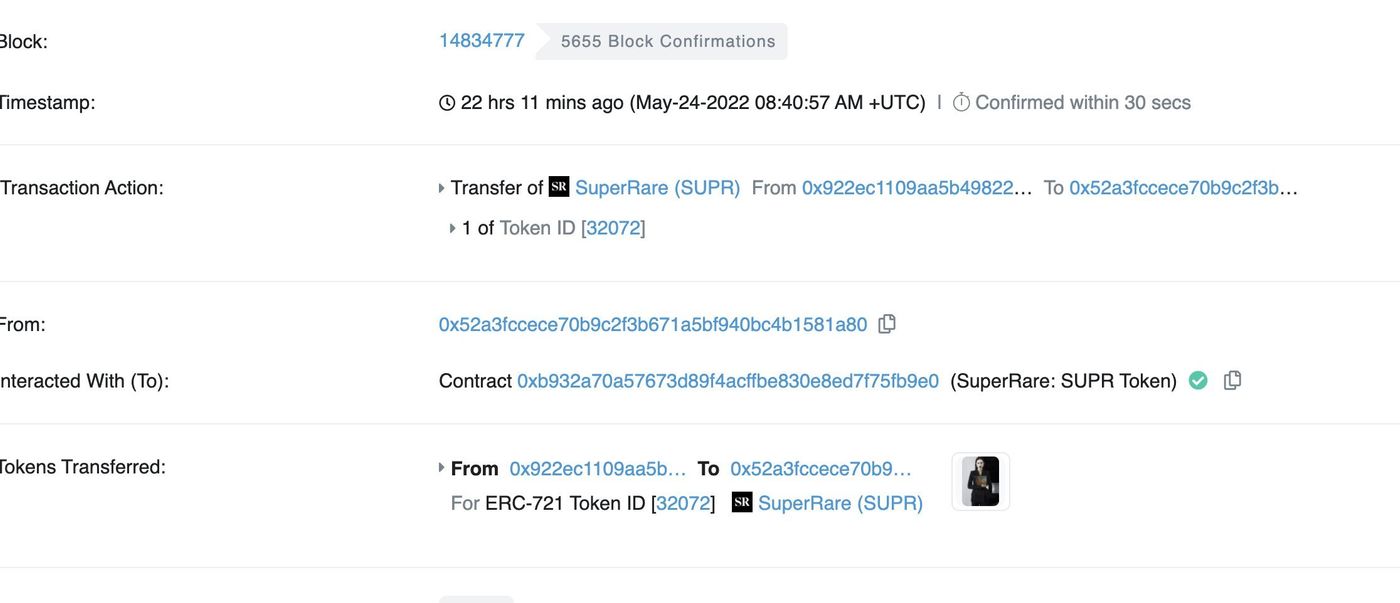

在攻击者获得权限之后,攻击者便可以转移走你的NFT了

另外这个攻击地址昨天还是`0x52a3fccece70b9c2f3b671a5bf940bc4b1581a80` 今天已经换成了新的

那么很有可能还有更多的帐号在分流,实际被偷走的NFT远不止这50ETH。

另外除了这个域名的攻击之外,我们还发现了如:

theoddities.xyz claimkarafuru.xyz merch-azuki.com

也都是大同小异的类似的手段,由于时间窗口过去了最新的地址大都换掉了,但可以想象情况规模肯定也是类似的

那么,如何避免发生这种情况呢:

- 如果看到

setApprovalForAll的签名请求, 仔细核对授权地址,记一下opensea的地址 - 仔细核对Twitter是否为官方帐号

- 及时关注自己的

approve情况,如果你不小心approve了可以在攻击者转走你nft前,撤销approve授权(看这次攻击的链上数据授权和转移走之间时间窗口只有2分钟)

或者安装我们基于Mask开发的Scam Sniffer插件, 及时从源头发现有Scam嫌疑的推特, 避免进入类似的钓鱼网站, 保持安全。目前我们正在参加#ETHShanghai,不久后将会上线!

喜欢我的作品吗?别忘了给予支持与赞赏,让我知道在创作的路上有你陪伴,一起延续这份热忱!