為什麼需要 SASE?

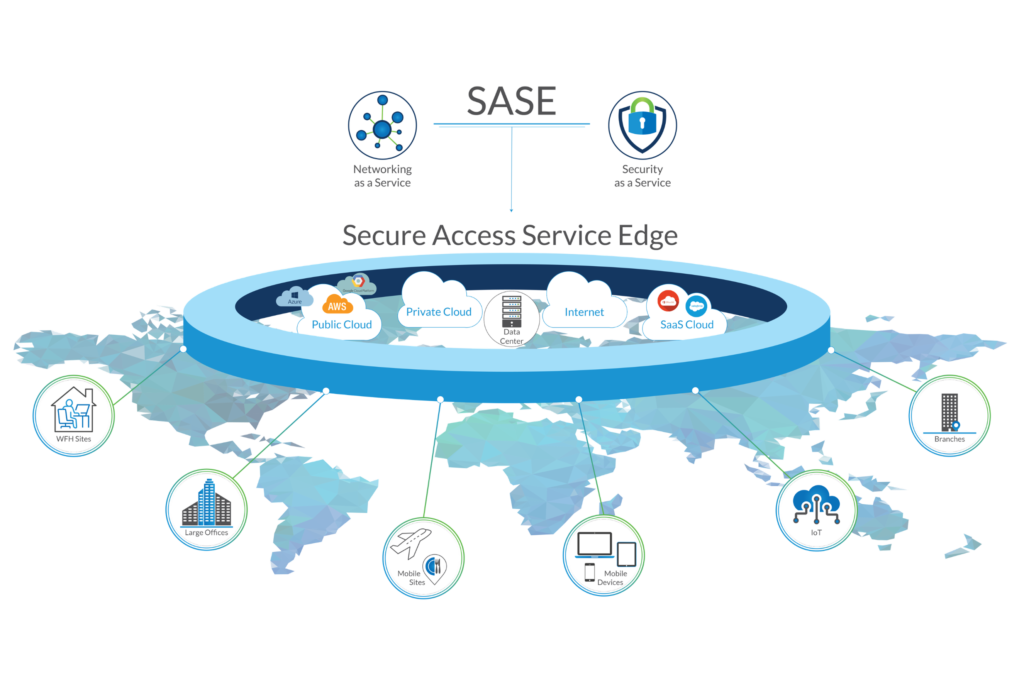

不少傳統企業數據中心的託管功能放在外部多於內部,如IaaS 提供商業雲端服務、SaaS 應用程序和雲端數據存儲(Cloud data backup)中。隨著IoT物聯網和邊緣運算的需求增加、企業對雲端資源的依賴,廣域網安全架構(SASE SD-WAN)依然為本地企業數據中心量身定制的。

普遍遠程用戶通過 VPN 連接,這需在每個端點或單個設備上安裝防火牆。傳統模型讓用戶通過集中式安全性進行身份驗證,授予安全性的訪問權限,並從中進行流量分流這,而減少遺留架構的復雜性和延遲的阻礙,這是SASE SD-WAN一大功能。使用 SASE,對最終用戶和設備可以對他們有訪問權進行身份驗證,而避免遭受網絡攻擊及數據外洩等問題,讓資源受到安全保護,與一旦通過身份驗證,他們就可以直接訪問資源,從而解決延遲問題。

SASE 與其說是功能清單,不如說是一種理念和方向。但是,他說,總的來說,SASE 由五種主要技術組成:

整合SD-WAN

傳統上,廣域網由獨立的基礎設施組成,通常需要對硬件進行大量投資。SASE 版本取決於雲端技術,由軟件定義和管理,並具有分佈式 PoP。理想情況下,這些 PoP 位於企業數據中心、分支機構、設備和員工附近。許多 PoP 確保盡企業流量可直接訪問 SASE 網絡,及避免公共互聯網的延遲和安全問題至關重要。通過該服務,客戶可以監控網絡的健康狀況並針對他們的特定流量需求設置策略。此外,互聯網的流量先通過提供商的網絡,所以SASE 可以檢測到危險流量並在其到達企業網絡之前進行干預。例如,可以在 SASE 網絡中緩解 DDoS 攻擊,避免客戶隨入惡意流量。

防火牆即服務 (FWaaS)

在現今的分佈式環境中,用戶和計算資源越來越多地位於網絡邊緣。作為服務交付的基於雲的靈活防火牆保護這些邊緣,隨著邊緣計算的發展和物聯網設備變得更智能、更強大,這一功能將變得越來越重要。 作為 SASE 平台的一部分提供 FWaaS 可以讓企業更輕鬆地管理其網絡的安全性、設置統一的策略、發現異常并快速做出更改。這與端點安全(Endpoint security)的技術有異曲同工之妙。

雲訪問安全代理 (CASB)

隨著越來越多的企業系統轉向 SaaS 應用程序,身份驗證和訪問變得越來越重要。企業使用 CASB 來確保一致地應用其安全策略,即使服務本身超出其控制範圍也是如此。使用 SASE,員工用於訪問其公司係統的同一門戶也是他們有權訪問的所有云應用程序的門戶,包括 CASB。流量不必在系統外部路由到單獨的 CASB 服務。

安全的網絡網關 (Secure Web Gateway)

在當今的企業中,網絡流量很少限制在預定義的範圍內。現代工作負載通常需要訪問外部資源,但可能出於合規性原因拒絕員工訪問某些站點。此外,公司希望阻止網絡釣魚及殭屍網絡命令的訪問,即使是無害的網站也可能被試圖洩露敏感公司數據的員工惡意使用,對網絡安全解決方案(Cybersecurity solutions)是至關重要。安全 Web 網關 (SGW) 保護公司免受這些威脅,此功能的 SASE 供應商應該能夠檢查雲規模的加密流量。將 SWG 與其他網絡安全服務捆綁在一起可以提高可管理性並允許更統一的安全策略集。

零信任網絡訪問 (Zero Trust)

零信任網絡訪問允許企業對訪問內部應用程序和服務的用戶和系統進行精細的可見性和控制。零信任是一種相對較新的網絡安全方法,遷移到 SASE 平台可以讓公司獲得這些零信任功能。零信任的核心要素是安全性基於身份,而不是 IP 地址。這使其更適合移動工作人員,但需要額外的身份驗證級別,例如多因素身份驗證和行為分析。

喜欢我的作品吗?别忘了给予支持与赞赏,让我知道在创作的路上有你陪伴,一起延续这份热忱!