資安工程師的價值

前情提要

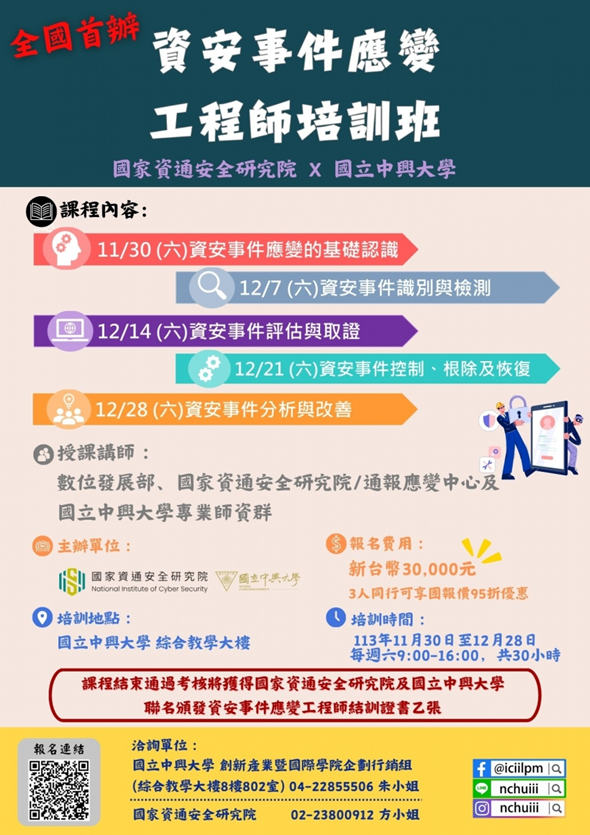

在碩一的暑假期間,我有幸的應徵並錄取了我有興趣的資安領域實習,不過由於我的研究跟資安完全沒有關係,所以在實習的過程中,面對報告與問題常常讓我頭痛不已,所以在學長的推薦下,我去報名了中興大學舉辦的資安應變工程師課程,讓我去扎實我的基礎功。

總共五週的課程已經上了三堂。前兩堂的課程算是我工作的延伸,聆聽到許多業界面臨的情景與應對辦法,以及學會相關的法律跟規範。直到12/14的課程,讓我了解到對於駭客的取證及記錄,居然是一個這麼龐大的工程,著實的讓我上了一場震撼教育。

上課過程

其實上課的內容也就只是講解了三個Lab實驗,只看講義的頁數的話,是五堂課中最少的,所以當初以為也會是講資安事件的故事居多,就放鬆了心情,結果課程開講白完後,遇到的第一個Lab就直接讓我呆住,請登入到VM虛擬機,找出惡意程式來,直接超乎我想像。

說實在的,我平常實習的工作內容其實跟網管差不多,做弱掃分析以及設備的告警處理,比較不同的就是要將整個事情的來龍去脈做紀錄,並得出起因、解法、日後防範三個重點做報告。所以我就覺得資安工程師就是根據規範去做維運跟除錯。所以當任務劈頭就是找出惡意程式時,挺讓我手足無措的,一來是我沒有設備輔助我去監看狀態,二來是電腦沒有異狀,使用起來挺正常的。所以過程我就只能一邊看講義一邊做,也沒弄出東西來,只有當老師講解時我才恍然大悟!原來還有這種作法啊。

重頭戲

在上完Lab1、2後,學會如何使用工具去找出可疑的惡意背景程式,做資料處理後去情資網站做驗證,以及根據事件檢視器,找出駭客的時間、來源、帳號及連線方式等軌跡後。便開始了整整一下午的Lab3,做駭客實例FIN7攻擊解析。

由於過程非常複雜,詳細打完可能篇幅不夠所以就大致說明一下,在解析的過程用到了七種工具或網站,功能包括但不限於轉碼、設備紀錄、硬碟保存、LLM、情資比對。在一個Word檔案經歷了三次解密、模糊處理、多層誤導、數次解壓縮、ADS資料流剖析以及耗費三個小時後,終於找出了惡意程式跟路徑傳遞的惡意中繼站DN,而這個DN總共有十個...

結論

在已知的情況下都需要花三個小時講解,更不用說在不知情的情況下測試跟驗證要花多少倍的時間。所以這堂課讓我了解到駭客有多麼的狡詐,才能繞開眾多的防毒及系統軟體,在不知不覺的情況下,對電腦進行存取控制。

所以資安工程師不但要換位思考,甚至是通靈,才能一層層的掀開偽裝,正應了開頭提到的"當事件找上我們時,就已經跟簡單沒有關係了"因為當一切都束手無策時,只能仰賴資安工程師去找出問題,而厲害的資安工程師其所具備的經驗跟判斷是需要無數的心血才能培養出來,能替代的人幾乎沒有,因此價值自然就高。