IYP 不是过眼云烟的新闻网站,我们提供实战能力,这里是值得您反复回看的档案室:iyouport.org

IYP优秀书籍汇总2020(3~4 ⽉版) - 完全免费下载

- 本系列内容每2个月更新一次

Hi,朋友!这里已经是2020的第二次汇总,3~4月版,您可以在下面回顾过往内容:

来看看本次汇总中有没有您感兴趣的内容?

1、《Cryptography: Cracking Codes》

情报和反情报:破解密码 — —

秘密消息和密码破译,是任何一种对峙的基本功。

在对峙状态下,一个成功的加密有可能具有改变历史轨迹的作用。

密码学是一门科学,在某种程度上也是一门艺术,其根源可以追溯到远古时代。

密码学本身没有价值,它必须作为一个系统的一部分,才能起到相应的作用。您可以将密码学想象成现实中的一把锁,锁本身没有什么作用,它需要在一个大的系统中才能发挥作用 — — 比如一栋建筑物的大门、链条、保险箱……

👉这个大系统甚至可以扩展到用锁的人:确保在必要时锁住系统,并且保证钥匙不能被他人获取。

同样,密码学也是作为一个更大的安全系统的一部分来发挥作用的。

虽然密码学只是整个安全系统的一部分,但却是最重要的一部分:它必须识别哪些是合法访问、哪些是非法访问。因此,密码和一些相关因素往往成为对任何安全系统的攻击点。

即使系统存在其他脆弱性,让密码系统良好运作也是非常重要的。不同的脆弱性对不同的攻击者有不同的用处。

例如,攻破密码系统的攻击者被发现的可能性很低,几乎不留痕迹,因为攻击者的访问看起来就像是合法访问。和现实中的盗窃同理,如果一个窃贼使用撬棍,你马上会发现发生了什么;而如果窃贼使用开锁的方式,你可能很难发现门被打开过。许多攻击模式都会留下痕迹,或对系统造成某种干扰;然而对密码系统的攻击是很难发现的,攻击者会一次又一次地实施。

从对密码分析、加密和解密等基本术语的定义开始,《情报和反情报》系列的这一部分强调密码学现已成为日常业务的一部分,而不仅限于间谍活动和军事。

👉 您可以在这里了解到如何构造从最简单到最复杂的各种加密,然后继续学习密码分析的基本概念和类型。

并且了解到加密系统中极为复杂的结构、以及破解密码所需的高级难题解决方案。

👌 您将看到猫鼠游戏的两个方面:那些试图设计难以破解的加密的人,以及那些试图破解这些加密的人。

这本书的事实和概念井井有条,陈述清楚;图表、照片和侧边栏增加了视觉上的多样性 — — 这样的研究最适合认真的学生,而不是休闲的读者。

您可以在这里下载:https://t.me/iyouport/7002

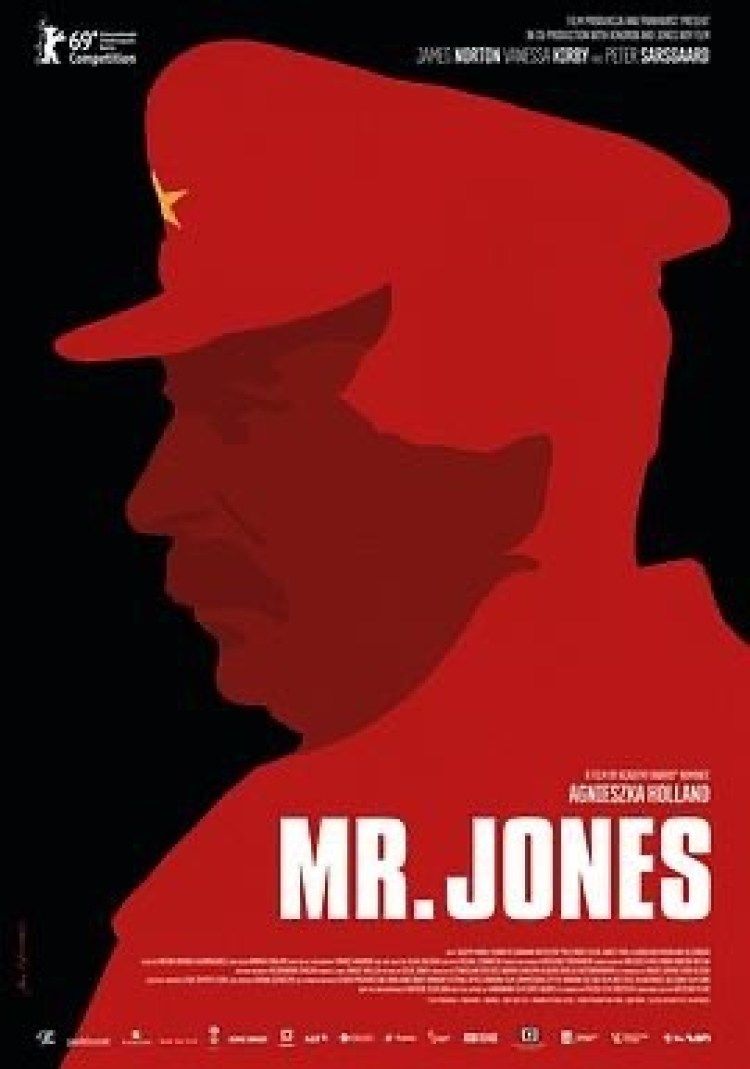

电影 — —

《Mr. Jones》Agnieszka Holland 的2019年传记惊悚片。被选为第69届柏林国际电影节金熊奖角逐者。

这部电影讲述了威尔士新闻记者 Gareth Jones 的故事,他于1933年前往苏联,揭露了乌克兰大饥荒的真相,这场大饥荒造成数百万人死亡。

这部电影再一次证实,真相在任何时代、任何国家、任何制度下,都是不受欢迎的,甚至是致命的;然而,揭露真相的勇士,在任何时代都不会缺席。

这部电影中也许有中国读者熟悉的场面 ……

https://idope.se/torrent-list/Mr. Jones/

2、《Counterintelligence:Theory and Practice》

反情报不仅是防御手段,也是进攻武器 — —

如果您不想要政府间谍知道您的秘密,您会做些什么?加密、威胁建模和评估、大规模铺设虚假信息以掩盖真实信息、团队安全培训 …… 还有吗?

一般来说人们会认为这些措施属于反情报基本模式;但它们并不全面,因为,显然您的行动缺乏针对性 — — 即 您不知道对手想要什么,仅仅在假设 “他们想要一切”。

👉这是费时和费力的,并且,很可能百密一疏。真正的反情报工具必须有针对性,也就是说,您需要对对手想要什么、对手的思考方式和行动模式,有一个切实的了解;从而制定出最为有效地反攻。

在安全技术领域大家都知道一个道理:没有一成不变的解决方案,不存在能让您一生安枕无忧的 “指南”,因为您的对手从来不会停步。

时间是最不可忽视的创新者;如果一个人不能时常寻求新的补救措施,那么他定会遇到新的困难 — — Francis Bacon

这句话适用于大多数领域,包括情报领域。如果您想要避免在重要信息的安全性和这些数据所依据的秘密操作方面出现 “新弊端”,那么就必须不断挖掘新的补救措施。

这本书以某种方式填补了一段时间该学科文献中的空白。并不是说这一主题的文献很少,正相反,有相当多的反情报主题书籍资料;但是,其中很多资源都几乎没有实践解释,也没有理论基础。

大多数这类文献仅将反情报视为“安全”措施,但事实上并非如此。

因此,尽管您能搜到许多标题含有 “反情报” 的资料,但它们的范围狭窄且有明显的局限,而且不会将反情报放在需要放置的背景中。于是它们很可能不够实用。

👉这本书的主体研究了反情报的两个主要重点,即:防御性和进攻性反情报。并且它会引导读者学习将理论应用于实际情况的实践。还有四个附录提供了与讨论的问题相关的示例。

介绍这本书是想要介绍它所展示的思考方式,您可以忽略它的用例;👌反情报的思考方式可以在任何对峙中使用,包括民间反抗组织和游击队。

其关键就如 Bacon 所言:不断进取的意识和精神。

您可以在这里下载:https://t.me/iyouport/7008

Darknet Diaries ——

这是 Jack Rhysider 创建的调查性博客,用于记录有关黑客、恶意软件、僵尸网络、密码学、加密货币、网络犯罪和互联网隐私的真实故事。

有很多有趣的东西。

如果您对安全、防御、反抗、威胁情报分析感兴趣的话,这里也许有您喜欢的内容。http://uka5ybpmh3u54dkv.onion/

3、《Metasploit Revealed : Secrets of the Expert Pentester — Build your Defense against Complex Attacks》

“黑掉整个宇宙” — —

Metasploit Framework(简称 MSF)是一个渗透测试的框架,但不是一个直接的渗透测试攻击软件。

👉它本身包含了很多漏洞攻击模块,几乎每个CVE等漏洞都会添加进 MSF 里,于是有人称它为 “可以黑掉整个宇宙” 的渗透测试框架。

Metasploit 的一些常用术语包括:

渗透攻击(Exploit):指由攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞,所进行的攻击行为。

攻击载荷(Payload):是我们的期望目标系统在被渗透攻击之后去执行的代码。

Shellcode:是在渗透攻击是作为攻击载荷运行的一组机器指令,通常用汇编语言编写。

模块(Module):指 Metasploit 框架中所使用的一段软件代码组件,可用于发起渗透攻击或执行某些辅助攻击动作。

监听器(Listener):是 Metasploit 中用来等待网络连接的组件。

“后渗透测试” 包括内网渗透、权限维持、权限提升、读取用户hash、浏览器密码等等,MSF 在后渗透测试阶段往往是神器。

关于 Metasploit 的书有不少,今天上传的这本书相对容易阅读,您只需要对网络和安全的概念有一定了解即可使用这本书。

它是易于理解的 Metasploit 实用指南,涵盖了框架的所有方面,从安装、配置和漏洞搜寻、到高级客户端攻击和反取证的技术。

和所有相关知识一样,它注重实战而不是理论知识,也就是说,希望您能多动手,在尝试中寻找窍门。

您可以在这里下载:https://t.me/iyouport/7031

4、《Complete Guide to Shodan》

小恶魔完整指南 — —

我们去年提供了对 Shodan 的挖掘,它成为黑客的挚爱是绝对有道理的,因为它可以非常厉害,尤其是在这个追求 “联网一切” 的世界里。

听说有中国读者对 Shodan 感兴趣,这很令人兴奋,于是我们今天将上传的这本书会系统地介绍 Shodan,而且比较简单,无需相关基础。

⚠️免责声明:Shodan 有非常多的用例,从安全防御到渗透测试到真实的攻击;此处提供的内容仅作为知识共享教育使用,我们对具体操作所产生的任何影响不承担责任。

您可以在这里下载这本书:https://t.me/iyouport/7042

窥探摄像头 — —

看起来很多读者对窥探监视摄像头更感兴趣。是的,Shodan 可以做 上⾯那本书所介绍的。但要想熟练使⽤它,可能需要⼀些基

到, 如 👆那本书所介绍的。但要想熟练使用它,需要一点基础。

事实上在线查找⽹络摄像头的⼯具和技术⽅法⾮常多,包括 Evans 曾经推荐过的最简单的 Googledorking 都可以做到。

👌以下是⼀个列表, 帮您总结⼀下 **⽹络摄像头搜索⼯具**:也许仍不全⾯,但都可以使⽤。

如今是遍地监视摄像头的时代,相关调查⼯具的开发也处于热潮中。

列表 — —

hereinreality.com/webcams/

webcamtaxi.com/en/

webcam.nl

worldcams.tv

world-webcams.nsspot.net

kroooz-cams.com

webcamsmania.com

camhacker.com

opentopia.com

camvista.com

webcamhopper.com

camsecure.co.uk

webcamsabroad.com

public-camera.com/en/

mylivestreams.com

pictimo.com

livefromiceland.is

the-webcam-network.com

iplivecams.com

ip-24.net

leonardsworlds.com

whatsupcams.com/en/

wxyzwebcams.com

webcamlocator.com

123webcam.com

goandroam.com

hdontap.com

city-webcams.com

camscape.com

gobefore.me

explorewebcams.com

hereinreality.com/webcams/

myworldwebcams.com

liveincam.com

geocam.ru/en/

onlinewebcameras.com

webcambiglook.com

bit.ly/37M3Qou

cse.google.com/cse?cx=partner-pub-2526982841387487:1817040253&ie=UTF-8

cse.google.com/cse?cx=004985303091853907970:enq82n069w8

不要错过我们的 “新⽣情报⼯具” 系列,其中介绍的都是您也许很难通 过常规渠道获得的冷门技术。该系列将不断更新。它收纳在 <列表-5 “直接⾏动” 中的 “开源情报”> 部分,于是,您知道它的⽬的:)

5、《Open Source Intelligence Investigation From Strategy to Implementation》

开源情报的能力已经超过人工情报甚至信号情报 — —

我们曾经在《科技如何改变情报产业?- 技术和间谍的未来》一文中解释了这个问题。大规模监控已经损伤所有人的活动自由,这其中也包括需要严格隐藏身份的政府间谍 — 尤其是跨国行动的间谍,这是他们搬石头砸脚的最突出笑话之一。

于是,人工情报在数字技术监视时代已经严重受限。同时,公民反抗的崛起(如 PI、ACLU etc.组织)以及透明度革命的努力(斯诺登 etc.),信号情报的获取虽然仍在很大程度上不受限制,但是只要能被曝光,间谍行为的后果会让政府很麻烦。

在这种情况下,开源情报便成为了最具生命力和有效性的情报获取途径。

因为它完全合法(至少目前为止在任何国家都是如此),并且操作极为宽松(社交工程伎俩和黑客侦查手段都是允许的、且一定程度上必需),尤其是,它可以具有强大的侵入性能力(因为如今几乎所有人都把自己放在互联网上了,其中为数不少的人甚至在线曝光了自己的一生)。

开源情报被限制的未来可能性极低,因为所有人都可以使用它,而不仅仅是政府间谍 — — 从调查记者到公民社会组织,从事实核查平台到任何追求真相的公民,都在使用它 — — 并且,👉对大众来说,开源情报是反侦察和反情报的利器 #对抗性思考方式

简单说,它是进攻武器,同时也是防御工具,还是反抗能力。联合国已经不止一次将开源情报调查报告作为确定侵犯人权行为的证据。

这是一份有关如何进行开源情报(OSINT)调查的权威且易于访问的指南 — — 包括从数据收集到情报分析、到开源情报工具的设计和审核等等。

👉**任何成功的行动最重要的方面之一就是,行动策划者能够获得与手头的调查或事件有关的及时、可靠和可操作的情报**。

除传统的调查技术和信息来源外,开源情报还提供了宝贵的途径来访问和收集此类信息。

这本书中涵盖的开源情报示例包括:在社交媒体上发布的信息 — — 也就是社交媒体情报,这是访问和收集开源情报到定位追踪的最公开的手段之一;还包括从暗网上获得的开源情报资源、到具有实时分析功能的开源情报的组合。

这本书从理论、实践和法律角度分别提供了对开源情报的深入理解;它解读了 LEINT OSINT 以及其他需要利用开源数据的实体的设计和部署策略;还有大量动手指南。

请注意,这其中所显示的用例基本是以国防和维稳机构为立场的,但是您知道,方法都是一样的,👉如果您是防御者,您可以借此了解到 “当维稳机构表现最专业的情况下” 他们会怎么做,从而将帮助您从一个较高的层次设计更为有效的 *反情报防身* 实践计划。

👌三位作者来自全欧洲情报资产大本营 — 英国,和开源情报实力最显著的新秀 — 荷兰。希望它提供的知识能对您有用。

IYP 的 “开源情报” 专栏放在分类列表-5 “直接行动” 中,您肯定理解它的意义。下面我们上传这本书。

- 不要错过,关于情报分类和历史,以及调查演⽰《“⾕歌地图”是 ⽐詹姆斯邦德更棒的间谍》

您可以在这里下载这本书:https://t.me/iyouport/7065

6、《Automating Open Source Intelligence;Algorithms for OSINT》

从防御到进攻 — —

与昨天上传的那本来自欧洲的开源情报调查指南有点不同,这本书会从实战中的不同用例角度介绍这一技术 — — 其中包括防御角度。防御是开源情报对大众来说最具价值的方面,也是IYP相关专栏的主要侧重。

👉这本书中将介绍 数据分析、自动数据收集、API和各种调查工具;算法、包括有监督和无监督机器学习、地理定位追踪方法、去匿名化的手段,等等。

以及,当涉及道德和情境问题时,这些矛盾如何在开源情报内部发生? 大数据已经吞噬了私人生活的安全和稳定,开源情报该如何处理这一棘手问题?

您的手机提供商每时每刻都在跟踪您、并知道谁与您在一起;它们记录您的在线和店内购买模式,并显示您是否失业、生病或怀孕;您的任何电子邮件和文本都会暴露您的亲密朋友;Google 知道您最隐秘的想法,Facebook 可以确定您的性取向和心理弱点,而无需您自己提及 ……

互联网本身就是跟踪、窃听、监视、和赚钱的工具。

👉开源情报是数据革命的重要参与者之一,如何才能让它成为捍卫民主和正义的使者,而不是高科技人权侵犯噩梦的雪上加霜?

我们已经看到了开源情报促进民主的成功案例,不论是匿名者组织的侦查行动还是国际人权组织的调查和揭露,同时也看到了开源情报可能造成的遭难案例,比如 流行中国和其他很多国家的人肉搜索、以及政府间谍肆无忌惮的社交媒体情报抓人。

互联网驱动的数据收集、存储和传播方式以及与之相关的进步已经发生了深刻的变化,随着在美国成立开源情报中心,已经足够明确了OSINT在所有来源情报过程中的合法性转变。

全球互连性已经大幅提高, OSINT可以产生新的有用的数据和情报见解;但是,它也会带来技术、政治、和道德方面的挑战,以及障碍。必须谨慎对待。

开源情报方法论是多个领域的综合:数据科学、统计学、机器学习、编程、数据库、计算机科学和许多其他领域,但是没有开源情报的总体统一理论。👉您的知识运用越灵活,做事的效率就越高;如果您和您的组织擅长联盟其他专业人士,也可以实现同样的成就。

您可以在这里下载这本书:https://t.me/iyouport/7068

多个民族国家高级持续性威胁(APT)参与者已将 CVE-2019–11510,CVE-2019–11539 和 CVE-2018–13379 武器化,以访问易受攻击的VPN设备。 加拿大网络安全中心发布了缓解3种主要VPN产品(PulseSecure®,Palo Alto GlobalProtect™ 和 FortinetFortigate®)中的漏洞的指南。#security

您可以在这里下载这份报告:https://t.me/iyouport/7078

《Hong Kong Users Targeted with Mobile Malware via Local News Links》

警告:恶意本地新闻链接旨在接管你的设备 — —

近期在香港发现了针对iOS用户的水坑攻击,该攻击于2020年1月首次启用。

该攻击设计了多个伪装成本地新闻页面的虚假网页,然后向其中注入了可加载iOS漏洞利用的 iframe。 该iOS漏洞利用旨在在从 iPhone 6S 到 iPhone X 的多种型号上利用易受攻击的iOS版本12.1和12.2。

访问者将感染iOS恶意软件,该间谍软件可以监视并完全控制设备。

这种恶意新闻链接被发布到各种论坛上。它控制受害者的手机,并窃取数据,包括:

- 硬件信息

- 联系人

- 钥匙串

- SMS消息

- 电话历史记录

- GPS位置

- 连接的Wi-Fi历史记录

- Safari和Chrome浏览器历史记录等

- 该恶意软件还通过以下方式报告设备的周围环境

- 扫描本地网络IP地址

- 扫描可用的Wi-Fi网络

⚠️ 该攻击还采用了专门设计的模块,用于从QQ、微信和 telegram 等流行的通讯应用程序中窃取数据。

在这里下载这份报告:https://t.me/iyouport/7081

7、《Imagery Intelligence》

图像情报 — —

情报分为6种:

- SIGINT:信号情报 — — 从电子系统收集的数据(通过是秘密进行的,因为侵犯隐私权很可能违宪)就是类似棱镜的计划。MI5 最近终于承认其对国际权利组织 Privacy International 进行非法间谍活动,终于承认了:全球大规模监视系统是被用来对抗像你这样的民间社会。如今这些监视计划往往不涉及犯罪或恐怖主义,而是关于权力 — — 关于对社会的控制;

- OSINT:开源情报 — — 也就是我们推荐的民间独立调查,信息来自各种公开来源,只要掌握挖掘技术、精湛的逻辑分析和强大批判性思考能力,就能掌握公民权;

- HUMINT:人工情报 — — 从人工来源收集到的情报,包括有意的和无意的(也就是线人)。其中无意的收集是指,比如信息源并非正式的线人,但其提供的信息真实可靠且对正在进行的调查有用;

- IMINT:图像情报 — — 通过图像收集的数据,不管这些数据是照片、雷达屏幕或者其他表现形式;

- GEOINT:地理空间情报 — — 从卫星、无人机和其他来源获取的情报,跟踪全球的安保相关的活动,并从中获取情报。往往与 IMINT 紧密相关;

- MASINT:测量和痕迹情报 — — 几乎包罗万象。MASINT 情报来自不归于 SIGINT 或者 IMINT 的一切来源。

今天这本书介绍的是 IMINT(Imagery Intelligence)。

图像以及从中衍生出的图形、地理空间和文本情报产品,在各个级别的规划和决策工作中已经成为越来越重要的要素。

指挥官可获得的大部分图像都需要经过训练有素的专家进行详细分析,才能充分利用其价值。当图像和与图像相关的信息经过处理、开发、分析和与其他情报信息融合后,将产生图像情报(IMINT)。

👉IMINT 不仅是行动策划的基本面,也是信号情报(SIGINT)或人工情报(HUMINT)的主要来源之一。

举个最简单的例子,香港抗议活动中,活动家制作的那个可以显示警察出没的地图APP,就是 IMNT 的一个基本面。

而真正的 IMNT 重在解读、而非仅仅是显示,也就是情报分析。IMINT 必须通过减少敌对局势和减轻周围环境的不确定性来支持领导者的决策过程;于是它需要专业分析师给出更深层次的解读:关于那些图像意味着什么。

👉它既有时效性,也必须有前瞻性。比如,活动家通过内部线人(人工情报)了解到警方正在前往A地的途中,并且无线电监听(信号情报)显示了警方向A地的行动调遣,这时候图像情报就需要指出行动者的下一步最佳路线是什么。

这本书对 IMNT 的解释处在一个比较高的级别上 — 军事用例,但是对于情报分析和运用来说,都是一样的。您可以从中了解到图像情报分析的一些技巧和思考方式,对开源情报调查、公民行动策划、独立军事分析等方面,都会有帮助。

您可以在这里现在这本书:https://t.me/iyouport/7095

8、《Investigating Cryptocurrencies: Understanding, Extracting, and Analyzing Blockchain Evidence》

追踪加密货币交易 — —

当权者总是将加密货币和“犯罪”联系起来,这直接导致了政府间谍对加密货币追踪技术的渴求和不断探索。其结果就是,以隐私安全和基本人权为目标的加密货币用户被不断失去信心。

这不是最近发生的事。更多内容详见分类知识 列表-2 “监视区块链和反现金之战”。

对于大多数加密货币,尤其是比特币,追踪并不难,我们演示过一些基本方法,见:

安全领域没有100%承诺,此刻的100%和一周后的此时也可能完全不同,这在加密货币领域同样如此。

一段时间以来,Monero被认为是隐私性高于其他币种的选项,但去年2月,加密货币行业巨头 Coinbase 宣布收购了一家名为 Neutrino 的小型创业公司 — — 这不是一般的公司,它是由 Hacking Team 的三名前雇员创建的,该团队是意大利头牌臭名昭著的监控技术供应商,曾多次向暴政销售间谍软件,其中包括埃塞俄比亚、沙特阿拉伯和苏丹等专制国家。

该公司声称能够监控和跟踪加密货币,也包括追踪隐私导向的币种如 Monero。

更要命的是,开发和销售像 Hacking Team 这样的间谍软件本身并不违法,尽管它非常危险。

2018年12月,美国国土安全部(DHS)发布了 2019 财年的预先征集文件,该文件中解释说,他们希望将资源用于创建可以监视数字资产流动的 **区块链取证应用程序**。之前的努力已经解决了比特币追踪问题,现在该机构希望将监控工具用于加密货币,如 monero 和 zcash。

加密货币资金流追踪可能不是一个公平的游戏。公民能掌握的基于开源情报的追踪方法只能停留在瞄准的中途 — — 比如 对政府信息战雇佣军使用加密货币支付的调查、对诈骗和勒索软件的调查等等 — — 而确认交易者真实身份的最终步骤,需要相关方以及加密货币交易所的信息,这些信息只有政府才能拿到(除非您很幸运,遇到那种低级错误的追踪目标,他们自己在社交媒体上把队友嘚瑟出来了)。

但是公民调查的确能做很多事,就是上面👆那些文章所演示的;并且,如果您能了解如何追踪,就能在防御方面设计出更具实用性的方法。

今天推荐的这本书也许能帮助您更多了解加密货币追踪监视方面的知识;不论您是防御者,还是公民直接行动的实践者,这些知识都会有用。

忽略书中关于 “犯罪分子” 的描述,这些追踪方式能抓捕毒贩就能抓捕任何人,包括政府间谍最感兴趣的人,活动家、异议人士、和记者。

这本书会从最基础的内容讲起,于是即便您不是区块链的粉丝和用户也应该不难读懂。

您可以在这里下载这本书:https://t.me/iyouport/7098

9、《Cryptography Apocalypse: Preparing For The Day When Quantum Computing Breaks Today’s Crypto》

量子计算机时代的加密 — —

这是2020的新书。关于,量子计算机在互联网上破坏加密的那一天,您和您的组织如何保护自己?

加密对于保护数字时代的用户、数据和基础架构至关重要。不幸的是,许多当前的加密方法将很快过时。美国国家标准技术研究院(NIST)在2016年就预测,量子计算机将很快能够打破最流行的公开密钥加密形式。

也就是说,我们每天所依赖的加密技术 — — HTTPS、TLS、WiFi保护、VPN、加密货币、PKI、数字证书、智能卡和大多数双因素身份验证 — — 几乎都会失效。除非您有所准备。

这本书是帮助每位IT和信息安全专业人士为即将到来的量子计算革命做出准备的重要资源。后量子密码算法已经成为现实,但是实现将花费大量时间和计算能力。

👌这份指南可帮助IT领导者和实施者尽快做出适当的决策,以应对明天的挑战。它会提供一些实用的建议,并提供有关新加密方法的最新信息;描述领导者必须采取的适当步骤,以防御量子计算机对安全的威胁。

希望它能对您有用。下面我们上传这本书。

您可以在这里下载这本书:https://t.me/iyouport/7101

10、《第三帝国的语言》中文书!

四个立正和五个稍息 — —

曾经和一些中国记者交流,关于宣传文稿的措辞;比如,“5个坚持、3个稳” 之类的语言,您是否觉得很好玩?记者们也没能解释出为什么这种滑稽的句式会如此流行。交谈以 “哈哈哈” 结束。

语言的贫瘠可能大有深意,就如 Victor Klemperer 用了一本书的努力来尝试说明的问题。当然,这本书分析的是纳粹的第三帝国;但是您读起来 …… 也许会感觉哪里很熟悉。

第三帝国的语言一贫如洗。它的贫瘠是根本性的;就仿佛它立下过的每一个贫困的誓言。

这种语言就从一个集团的语言变成为一个国民的语言,也就是说,它掌控了所有公共的和私人的生活领域:政治,法庭判决,经济,艺术,科学,学校,体育,家庭,幼儿园和托儿所。

所有的话语 — — 不论是印刷的还是言说的,不论是跟文化人还是跟没什么文化的人在一块儿 — — 都是同样的陈词套话,同样的口气腔调。

第三帝国的语言完全是针对个人的,扼杀个体的本质,麻木其作为个人的尊严,致使他成为一大群没有思想、没有意志的动物中的一只,任人驱赶着涌向某一个规定的方向,令他变为一块滚动着的巨石的原子。

第三帝国的语言是群体狂热主义的语言。当它转而面向个人的时候,不仅仅面向他的意志,而且也面向他的思维,当它在教导人的时候,它便是在传授狂热的方式和教唆群众的方法。

👉语言之所以贫瘠,不仅仅因为每个人都不得不向那个同样的榜样看齐,而且,首先是由于它在自我选择的限制中,完全只将人性本质中的一面表达了出来 ……

每一种得以自由行为的语言,服务于一切人性的需求,服务于感情,也服务于理性,它是告知和谈话,自语和祈祷,请求,命令和起誓。

第三帝国的语言唯有服务于起誓。无论这个主题属于什么领域,私人的或者是公共的 — — 不,错了,对第三帝国的语言来说,没有什么私人领域和公共领域的区别,就像它对书面语言和口头语言不加区分一样 — —

👉一切都是演讲,一切都是公众的。“你什么都不是,人民才是一切”,它的一个标语口号就是这么说的。这意味着:你永远也不是与你自己、永远也不是与你的亲人独在,你始终在你的人民的众目睽睽之下。

如果您有同感,欢迎分享这本书。下面我们上传它。

您可以在这里下载这本书:https://t.me/iyouport/7104

11、《Anonymous — Survival Guide for Citizens in a Revolution》

革命中的公民生存指南 — —

匿名者创作。

本指南适用于那些将要被至于暴力起义或革命以推翻其压迫性政府的国家中的 *平民*。

本指南将为您和您的 朋友/邻居/家人 如何在周围的剧烈动荡中保持安全提供一些基本的想法和技巧。它不是现成的食谱,但包含一般的生存战略和策略。

👉请注意,这些策略不仅适用于暴力革命发生后的社会,也包括面对突发性大型灾难的社会和地区使用。

目标:活下来,创造未来。

您可以在这里下载:https://t.me/iyouport/7107

12、《The official CIA manual of trickery and deception》

CIA欺诈手册 — —

魔术和间谍活动之间有哪些共性?

共性有很多,基本上,它们都属于欺骗的艺术。

John Mulholland 为中央情报局撰写的这份手册,旨在将间谍和专业魔术师使用的隐身和误导技术应用于间谍活动的重要方面。

👌 就像魔术师的方法一样,间谍在侦查中首先需要迷惑住目标,如果目标太过清醒,侦查就会因被发现而失败;同样,情报分析师也必须像魔术师一样熟悉欺骗的方法,因为分析师几乎总是在处理不完整的信息、并且在对手试图误导他们的情况下工作。

尤其是秘密行动,必须能将目标完全置于欺诈矩阵中。在这⾥看到什 么是《秘密⾏动》。

为中央情报局(CIA)制作的这份手册并不像经验丰富的专业魔术师那样讲解,它显然是在向业余观众解释,并使用最简单的术语来说明这些问题和方法。

尤其是,它利用魔术的基本原理来解释间谍如何避免在各种秘密行动中被发现,例如,如何秘密获取和隐藏各种材料,等等。

您也许会能从中找到一些好玩的东西。

您可以在这里下载这本书:https://t.me/iyouport/7126

13、《100 Deadly Skills: The SEAL Operative’s Guide to Eluding Pursuers, Evading Capture, and Surviving Any Dangerous Situation》

在突发性灾难中幸存的100个技能 — —

- 如何逃脱绑架;

- 如何躲避枪手;

- 如何制作简易的Taser枪;

- 如何欺骗人脸识别软件;

- 如何保护自己免受网络罪犯的侵害

- ……

这里是海豹突击队队员 Clint Emerson 撰写的 <动手实践指南>,其中包括各种躲避追击者、逃避俘获、在任何灾难情况下幸存的方法。

在当今日益危险的世界中,到处都有人身安全威胁。危险并不局限于黑暗的小巷或不稳定的地区;灾难随时会出现,而且不打招呼,这份指南希望能帮助更多人做好准备。

👌 这本书中包含各种经过验证的自卫技能、逃避战术和不拘一格的演习,可帮助您在许多 “最坏的情况” 下采取行动。

通过简单易懂的说明和插图,它详细概述了许多求生策略,旨在教会您如何像特种部队成员那样思考和行动 — — 从低技术含量策略到 “无技术” 应对方法。

整体清晰、详细、易于理解,就如面对突发性威胁那样,您没时间也没必要进行详细说明。

👉 有读者留言询问 “生存指南” 类的书籍能否有中文版,是的!有,未来我们将发布一套更详细的逃生技能和知识和文章,非常具体的技巧和训练手册 — — 帮助您逃避灾害、人身威胁、与政府间谍和歹徒过招的技术,尤其是没有包含在这些书中的内容。

您可以在这里下载:https://t.me/iyouport/7129

19/04/2020

14、《Complete Google Dorks List in 2019 For Ethical Hacking and Penetration Testing》

最新的 GoogleDorks 列表 — —

我们介绍过 GoogleDorks,见:

Google Dorks(Google Hacking)专门用于提取那些不容易找到的奇怪信息,尤其是遗落在互联网上的敏感信息;它曾经主要为道德黑客和渗透测试团队使用,但随着开源情报的普及化,大众也开始更多使用这种方法以更精准地获取想要的内容。

👉尤其是对于防御者来说,它很值得学习 — — 如果您能快一步抢在恶意者瞄准您之前找到自己的漏洞,并及时补救,您的安全水准就能显著增强。

🌟下面即将上传的这份 *2019 Dorks 列表* 增加了许多新内容,可以帮您找到一些令人难以置信的信息,例如:电子邮件地址和邮件列表、登录凭据、敏感文件、网站漏洞 …… 甚至财务信息 — — 比如来自支付卡的数据。

如果您想要了解基础部分,那么就是上面👆那些文章;而这份手册则更为深入。

您可以在这里下载:https://t.me/iyouport/7150

好啦就是这样!

是的,4月还没有结束,于是本月末尚未更新的内容将收集在下一期(5~6月版)中。希望您能获得更多期待的知识!我们下次见。⚪️

—— 持续更新中 ——

喜欢我的文章吗?

别忘了给点支持与赞赏,让我知道创作的路上有你陪伴。

发布评论…