0x18651FB45E23ED19

小企鵝能有什麼壞心思呢? ——關於騰訊系軟件讀取瀏覽器信息的一些破事的個人整理

QQ,TIM等騰訊系軟件甚至大多數國產商業互聯網產品普遍存在隱私問題,讀取出賣用戶信息實際上是意料之中的事情,這次則是被證據確鑿的抓了現行。

大致經過

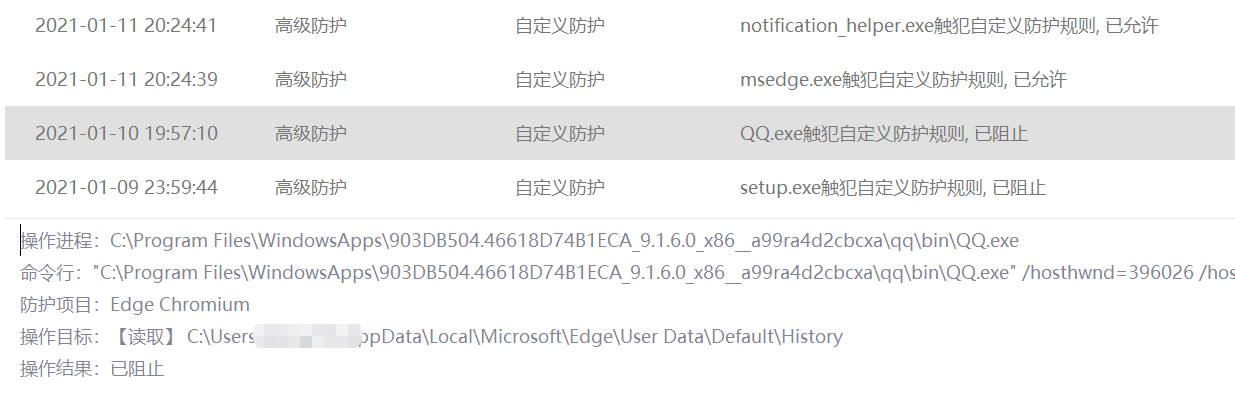

最先是v2ex上有用戶發帖,發現pc上的火絨安全自定義安全規則攔截了qq客戶端試圖讀取Chrome瀏覽器的歷史記錄(原帖鏈接在 這裡)

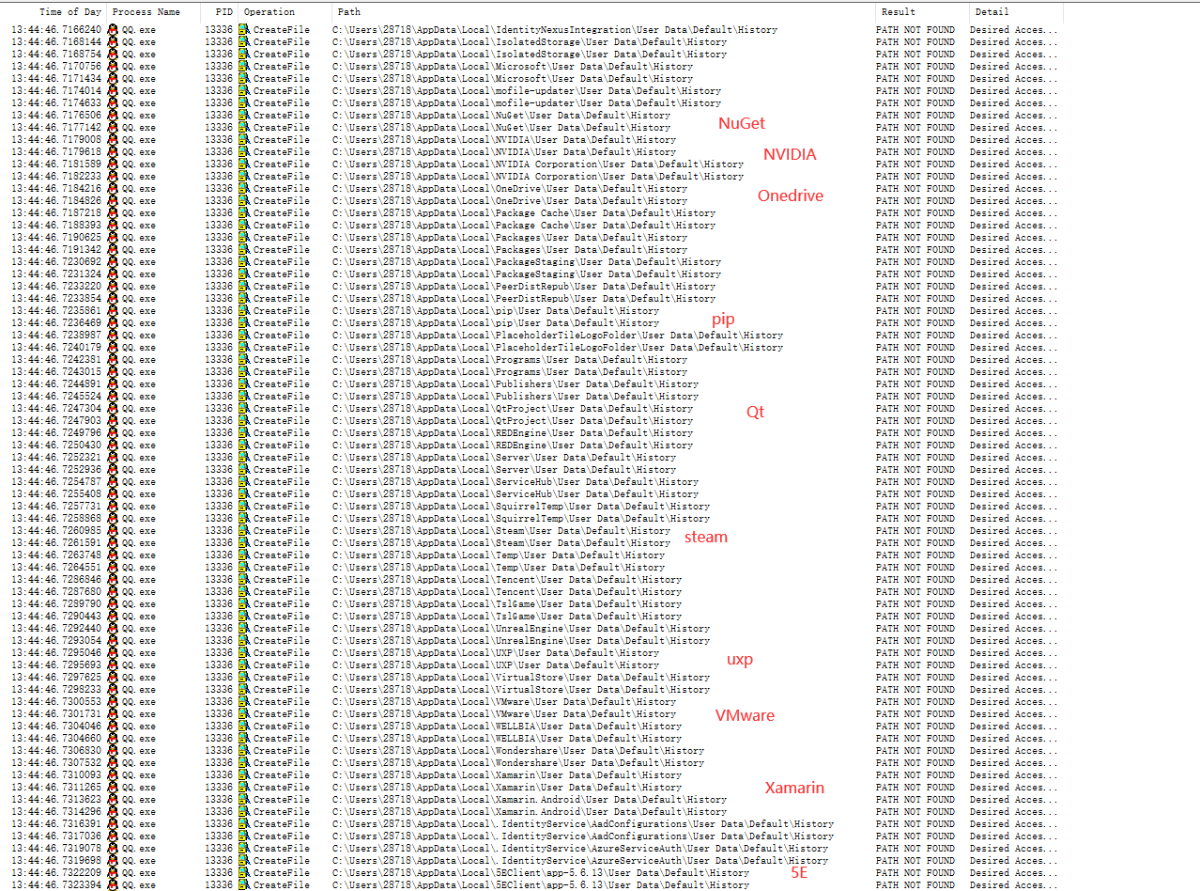

此後看雪論壇上有人對此進行了驗證(原帖地址,以及備份),並澄清了事實:不僅是QQ,還有TIM讀取所有Chrome系瀏覽器(包括但不限於Chrome、Chromium、360極速、360安全、獵豹、2345等瀏覽器的)歷史記錄。

引用原文中的內容則是“仔細一看,這玩意是遍歷了Appdata\Local\下的所有文件夾,然後加上User Data\Default\History去讀啊。User Data\Default\History是谷歌系瀏覽器(火狐等瀏覽器不熟,不清楚目錄如何)默認的歷史紀錄存放位置,Chrome中槍也就很正常了。 ”

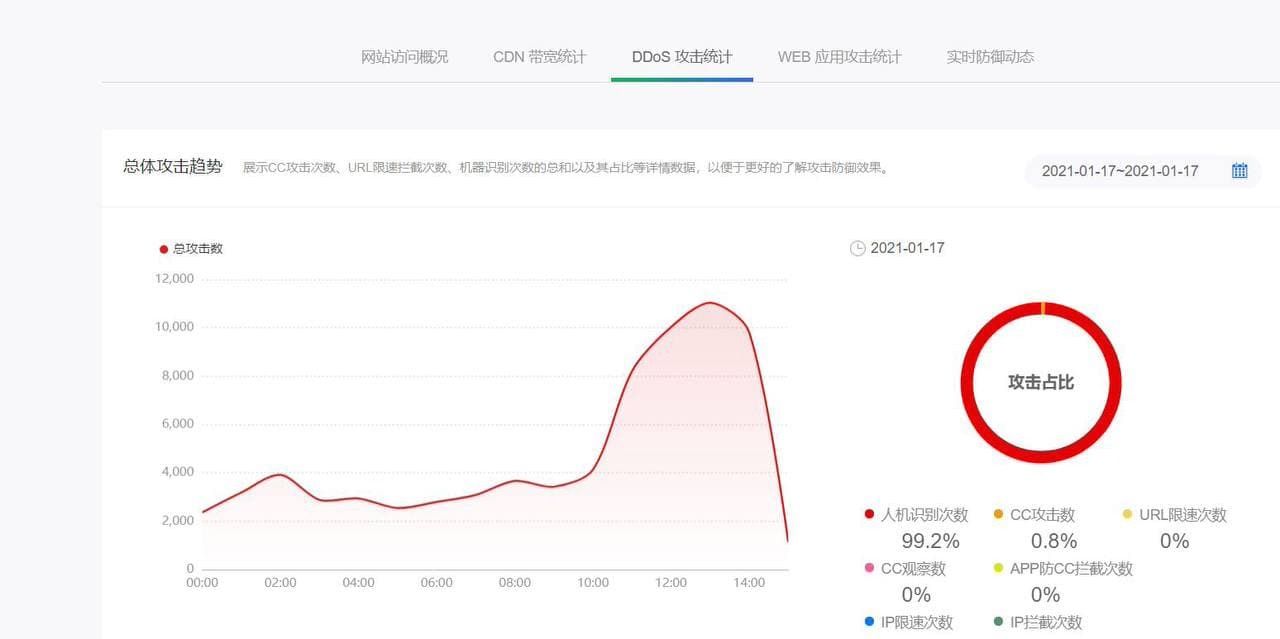

此後發生的事情更讓人感到匪夷所思,v2ex與看雪論壇兩者受到了網絡攻擊,以至於長時間癱瘓訪問超時或打開速度非常之慢。

至於v2ex被攻擊,在中午11:30,v站加載速度變得非常慢,筆者親身體會到了,當時還想不通發生了什麼,後來才想到可能是因為這些破事。

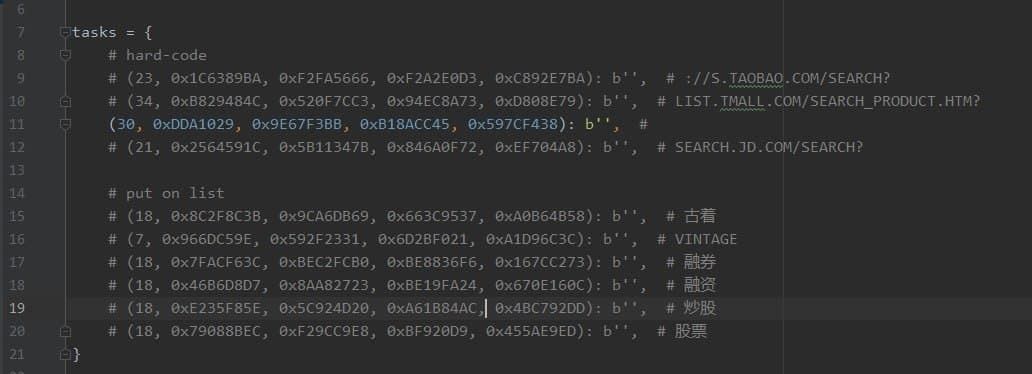

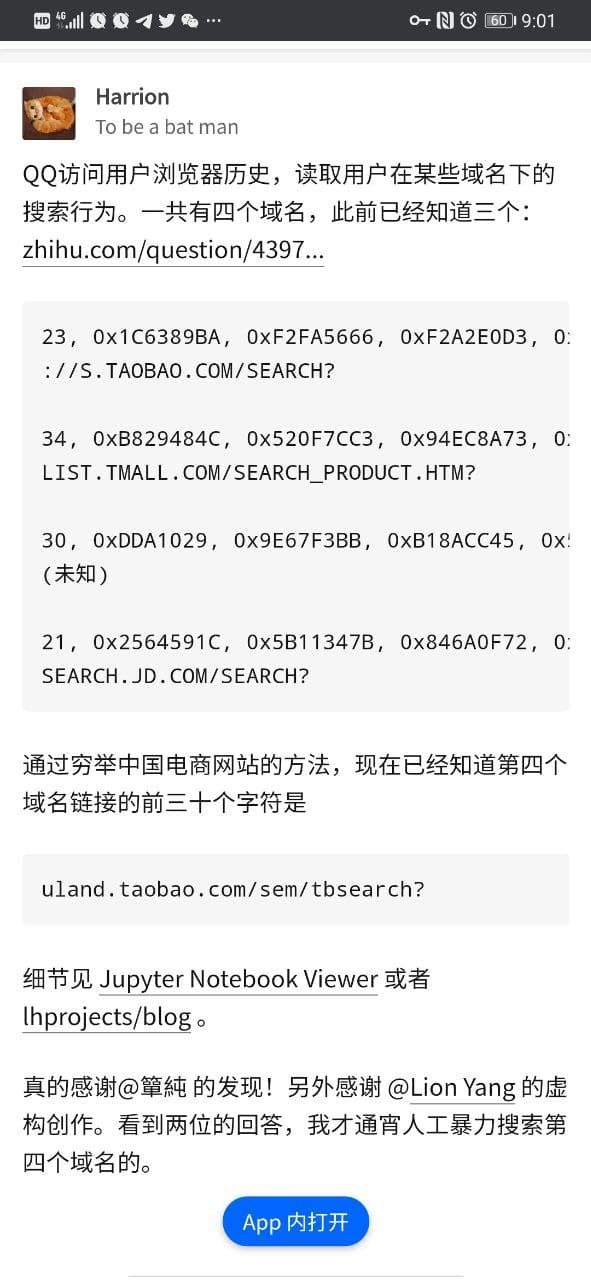

與此同時,熱心網友們除了在各大群組開始關於隱私的積極討論外,也以旺盛的好奇心和強大的行動力開始對QQ相關代碼進行逆向。逆向得出的關於QQ的行為大概是對讀取到的瀏覽器歷史記錄中的URL進行匹配(算一個MD5),並上傳匹配到的記錄。 ( tg原帖地址)

根據對MD5值的研究,大概是(建表,構造碰撞一類的?),截止到目前,所有關鍵詞皆被解出。

至於是不是同時背後對提出問題的平台進行了大規模的ddos攻擊,既然“目前尚未有恐怖組織宣布對此次襲擊事件負責”,網絡攻擊究竟是不是其所為,就不得而知了。

其他後續

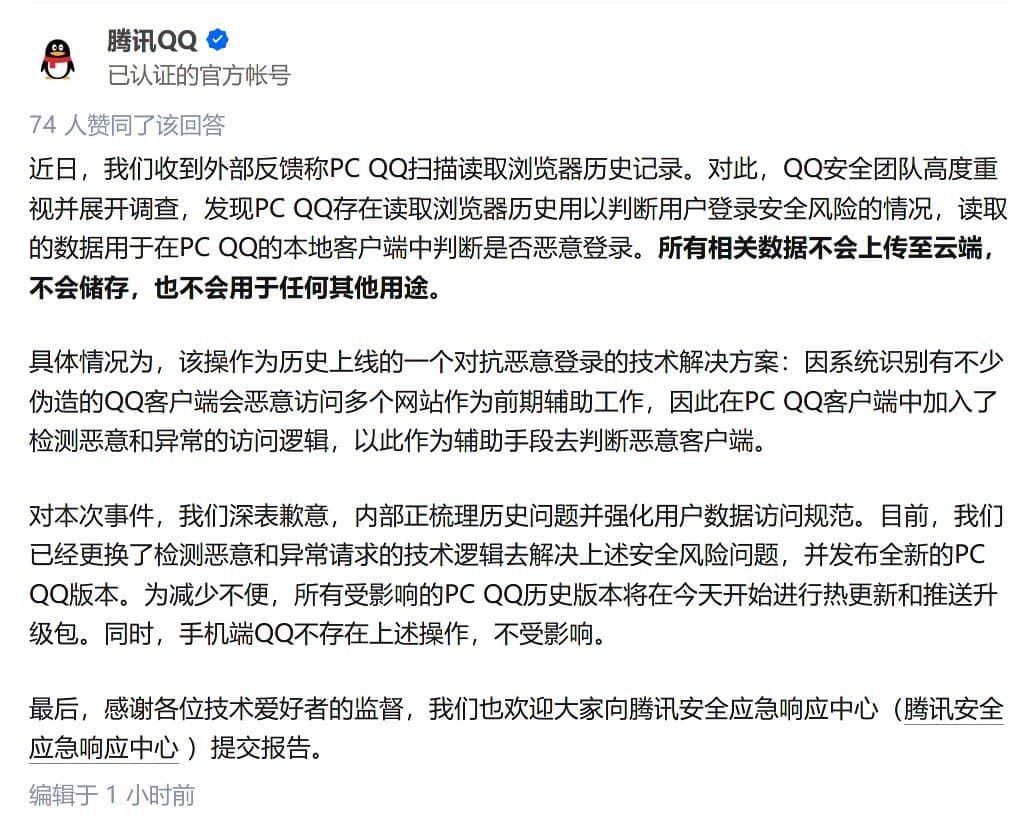

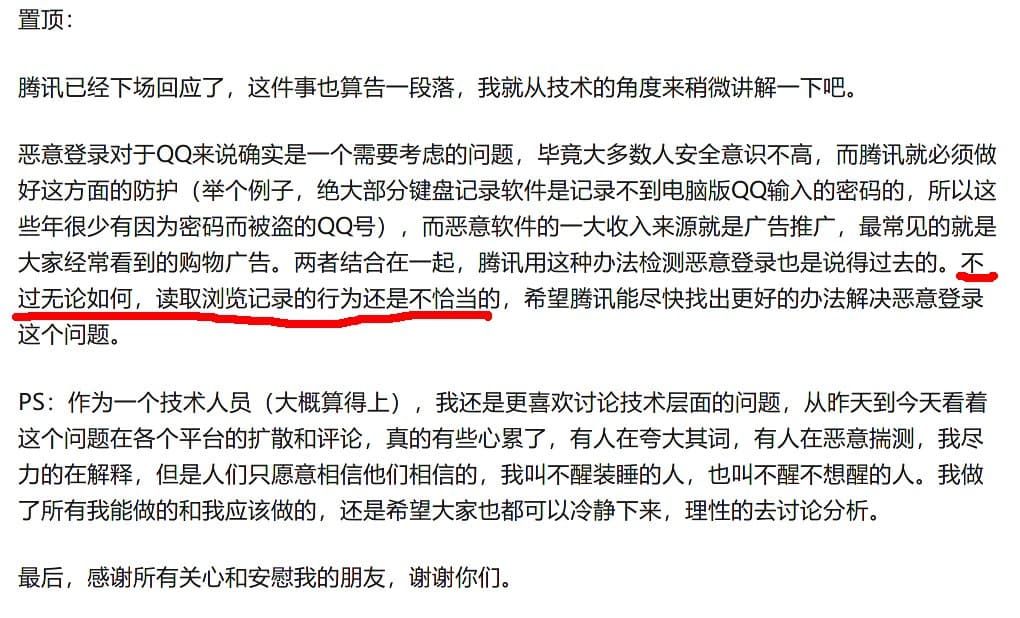

- 騰訊的回复,我信你個鬼,你就說你自己信不信吧

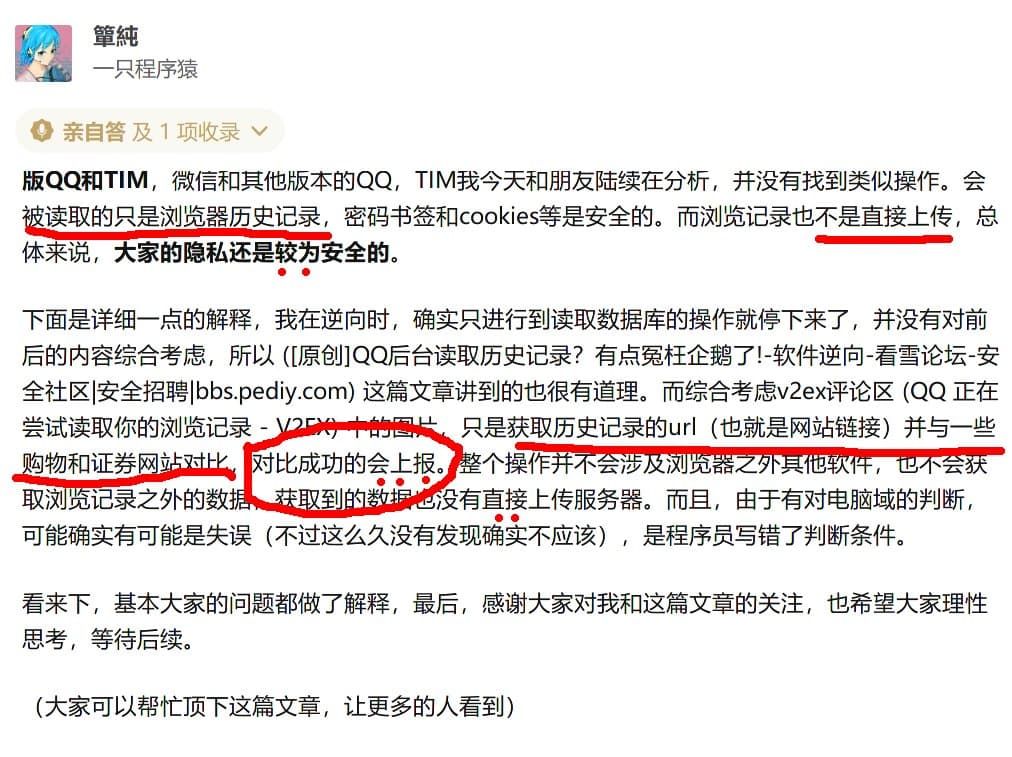

- 看雪論壇當事人回复,

你要是被綁架/盜號了就眨一眨眼啊

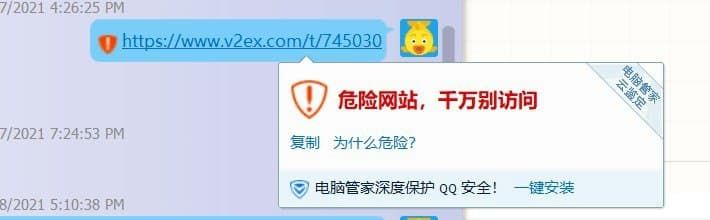

- 騰訊的行動,

身體是誠實的

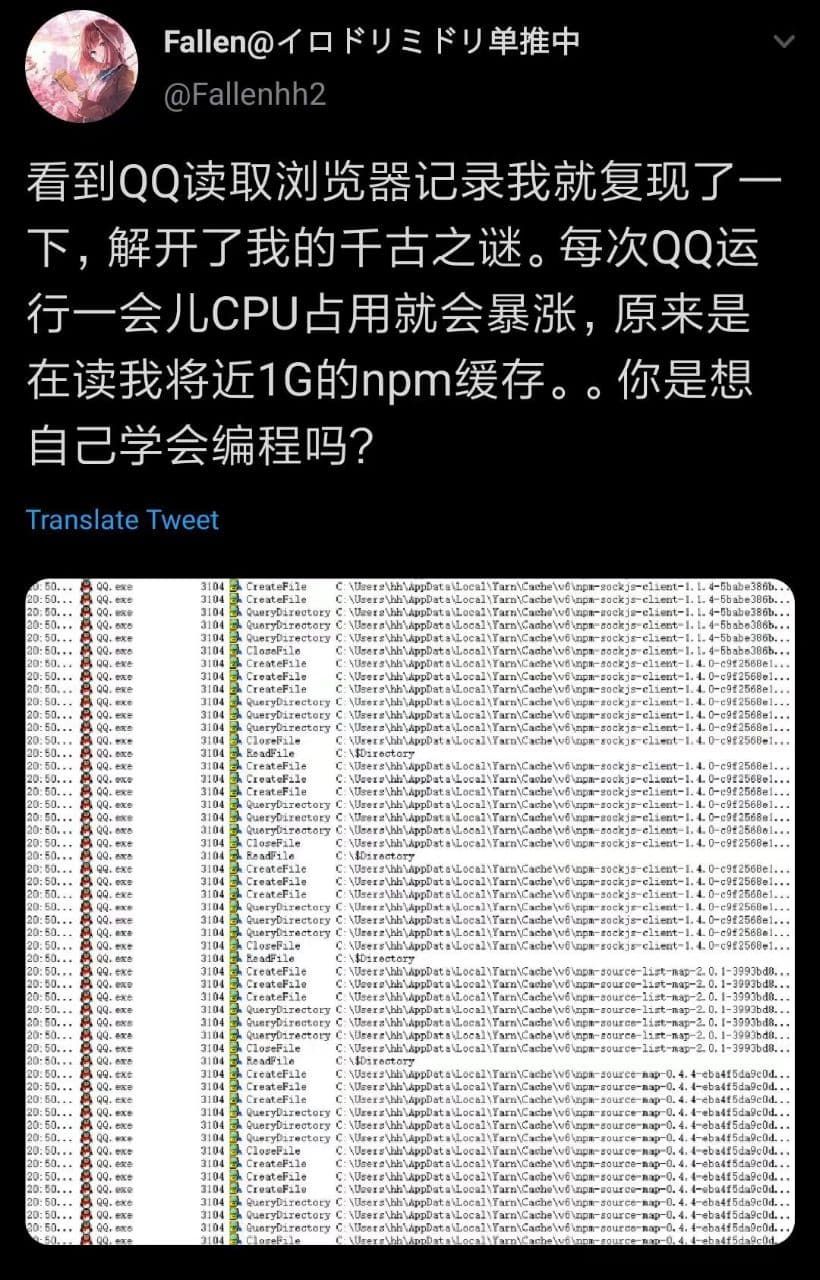

- 花絮:自我學習

QQ都在積極自我學習了,你看看你怎麼還這麼自甘墮落。

快進到升格者企鵝(串戲)

筆者的碎碎念

筆者對於網絡安全,逆向工程完全沒概念,至於技術問題也只是票友級別的認知。但是對於國產商業軟件的德行還是有一個比較常識性的認知的。 “非法翻牆”還是不要帶著這些包袱的好,梯子千萬條,安全第一條,隱私不注意,喝茶兩行淚。這次重大負面新聞能讓多少人但凡認識到一點此類特色國產閉源商業軟件的小人面貌,還是熱度過去後一切照常,隱私換方便結果兩者照舊全失我不得而知。

一些可能其作用的個人心得的話,大概就是臟東西要隔離起來,最好做到物理隔離,筆者個人專門留著一部手機裝國產軟件,微信QQ與他人聯絡,支付寶收付錢,京東淘寶美團都在這部手機上進行而不把麻煩帶到電腦。如果不可避免使用電腦,則建議使用虛擬機(VMware,VirtualBox等,VMware建議關閉融合模式之類的虛擬機內軟件訪問主機系統的途徑),或者至少使用沙箱軟件sandboxie(這篇文章也許可供參考)。

QQ這類軟件佔有了基本上全部的市場,肆意綁架用戶確實讓人無奈,可是日常確實難以脫離這些軟件,這算是“防火牆互聯網經濟”飼養出來的寄生蟲吧。

喜歡我的文章嗎?

別忘了給點支持與讚賞,讓我知道創作的路上有你陪伴。

發布評論…